Интернет-издание о высоких технологиях. Обзор криптографических шлюзов российских и зарубежных производителей Встроенный модуль апмдз

Криптошлюзы (VPN-шлюзы, VPN-маршрутизаторы или крипто-маршрутизаторы) выполняют функции обеспечения конфиденциальности данных пользователя путём их шифрования и функции контроля целостности сообщений пользователя на выходе из ГСПД при помощи аутентификаторов сообщений. Центр управления ВЧС выполняет функции мониторинга и управления работой криптошлюзов, а также отвечает за распределение криптографических ключей между ними. В состав ВЧС могут входить отдельные рабочие станции пользователей, ЛВС и другие АС.

В настоящее время существует четыре метода построения криптошлюзов ВЧС:

На базе сетевых операционных систем со встроенными функциями организации ВЧС;

На базе маршрутизаторов/коммутаторов, ПО которых имеет функции построения ВЧС;

На базе МЭ, в ПО которых интегрированы функции по построению ВЧС;

На базе специализированного программно-аппаратного обеспечения, предназначенного только для построения ВЧС.

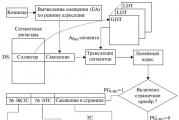

В рамках ВЧС все данные, как правило, передаются по так называемым «туннелям» , которые представляют собой виртуальное соединение между двумя криптошлюзами ВЧС. Алгоритм передачи сообщений через туннель ВЧС выглядит следующим образом. Перед отправкой сообщений пользователя через туннель криптошлюз их зашифровывает, вычисляет для них аутентификатор, после чего сообщения инкапсулируются (переупаковываются) в новые сообщения, которые и передаются по туннелю. При этом в поле заголовка «Адрес получателя» сформированного сообщения указывается адрес криптошлюза, а не адрес АС пользователя которому на самом деле предназначается сообщение, что позволяет скрыть истинные адреса субъектов соединения. После передачи сообщений на другом конце туннеля криптошлюз извлекает полученные данные, расшифровывает их, проверяет их целостность, после чего данные передаются адресатам. Такой способ передачи сообщений принято называть «туннелированием» . Схема туннелирования сообщений пользователя изображена на рис. 19.2.

Рисунок 19.2 - Схема туннелирования сообщений пользователя

Взаимодействие между криптошлюзами ВЧС реализуется при помощи протоколов специального типа, называемых криптопротоколами. Криптопротоколы могут быть реализованы на различных уровнях модели ВОС (табл. 19.1).

Таблица 19.1. Криптопротоколы различных уровней модели ВОС

В настоящее время наиболее часто для построения ВЧС используется криптопротокол IPSec , спецификация которого является частью базового стандарта шестой версии протокола IP, посредством которого реализуются функции уровня межсетевого взаимодействия стека протоколов TCP/IP.

АПКШ «Континент» IPC-25 компактный криптошлюз для небольшого офиса. АПКШ «Континент» является мощным и гибким инструментом создания виртуальных частных сетей, позволяющим строить VPN любой архитектуры. Обеспечивает криптографическую защиту информации (в соответствии с ГОСТ 28147–89), передаваемой по открытым каналам связи, между составными частями VPN (локальные вычислительные сети, их сегменты и отдельные компьютеры). осуществляет шифрование отдельных пакетов данных уникальными ключами, что гарантирует защиту от дешифровки перехваченных данных. Для защиты от НСД предусмотрена система фильтрация трафика. Осуществляет поддержку VoIP, видеоконференций, GPRS, 3G, LTE, ADSL, Dial-Up и спутниковых каналов связи, технологии NAT/PAT для сокрытия структуры сети.

АПКШ «Континент» предназначен для решения следующих типовых задач:

- Защита сети по всему периметру

- Предоставляет возможность объединить территориально распределенные филиалы организации в единую защищенную сеть.

- Обеспечивает защиту удаленного доступа сотрудников в корпоративную сеть.

Производитель : ООО "Код Безопасности"

180 000,00 руб.

Счет сформируется автоматически. Укажите тип плательщика "юридическое лицо" и заполните реквизиты.

Сравнение версий

| АПКШ «Континент» - IPC-25 | АПКШ «Континент» - IPC-100 | АПКШ «Континент» - IPC-400 | АПКШ «Континент» - IPC-1000 | |

| Цена | 180 000 Р

Купить | 270 000 Р

Купить | 665 000 Р

Купить | 1 021 000 Р

Купить |

| Производительность VPN (шифрования+ фильтрация МЭ) | до 50 Мбит/с | до 300 Мбит/с | до 500 Мбит/с | до 950 Мбит/с |

| Производительность МЭ (открытый трафик) | до 100 Мбит/с | до 400 Мбит/с | до 1 Гбит/с | до 1 Гбит/с |

| Максимальное количество обрабатываемых конкурирующих TCP сессий (keep-state) | 10000 | 250000 | 350000 | 1000000 |

| Количество защищенных соединение (VPN тоннелей) | 25 | не ограничено | не ограничено | не ограничено |

Аппаратная конфигурация:

|

Форм-фактор |

Mini-ITX, высота 1U |

|

Габариты (ВхШxГ) |

155 х 275 x 45 мм |

|

Процессор |

Intel Atom C2358 частотой 1743 МГц |

|

SODIMM DDR3 DRAM, 2 Гбайта, PC-1333 |

|

|

Сетевые интерфейсы |

4х 1000BASE-T Ethernet 10/100/1000 RJ45 (выполнены в виде легко заменяемых модулей) |

|

SATA DOM модуль 4Gb |

|

|

Блок питания |

внешний адаптер переменного тока 19В, 220B 80Вт |

|

Считыватель |

Touch Memory |

|

Персональные идентификаторы |

Touch Memory iButton DS1992L 2 шт. |

|

Встроенный модуль АПМДЗ |

ПАК «Соболь» 3.0 (mini-PCIe) |

|

не менее 512 Мб |

|

|

Уровень акустического шума при 100% загрузке (методика измерения ISO7779) |

|

|

Встроенная операционная система |

Continent OS – усовершенствованная ОС с усиленной безопасностью на основе ядра FreeBSD |

В состав АПКШ «Континент» 3.9 входит:

- Центр управления сетью криптографических шлюзов (ЦУС) – осуществляет аутентификацию КШ и АРМ управления/ мониторинг и протоколирование состояния сети КШ/ хранение журналов и конфигурации КШ/ рассылку ключевой и конфигурационной информации/ централизованное управление криптографическими ключами/ взаимодействие с программой управления.

- Криптошлюз (КШ) – это специализированное аппаратно-программное устройство, осуществляющее прием и передачу IP-пакетов по протоколам TCP/IP (статическая маршрутизация)/ шифрование пакетов (ГОСТ 28147–89, режим гаммирования с обратной связью, длина ключа 256 бит)/ защиту передаваемых данных от искажения (ГОСТ 28147–89, режим имитовставки)/ фильтрацию пакетов/ скрытие структуры сети/ регистрацию событий/ оповещение ЦУС о своей активности и о событиях, требующих вмешательства/ контроль целостности ПО КШ.

- Программа управления ЦУС (ПУ ЦУС) – её основная функция – централизованное управление настройками и оперативный контроль состояния всех КШ, входящих в состав комплекса. Устанавливается в защищенной сети на АРМ администратора под управлением ОС MS Windows 2003/2008/7/8.

- Агент ЦУС и СД осуществляет установление защищенного соединения и обмен данными с ЦУС и ПУ /получение от ЦУС, хранение и передачу ПУ содержимого журналов/ получение от ЦУС и передачу ПУ информации о работе комплекса.

- Клиент аутентификации пользователя - обеспечивает аутентификацию пользователей, работающих на компьютерах, находящихся в защищенном сегменте сети, при подключении их к криптографическому шлюзу.

- Абонентский пункт (Континент-АП) осуществляет установление VPN-туннеля между удаленным рабочим местом пользователя и внутренней защищаемой сетью организации. При подключении по сетям общего доступа и Интернет выполняет аутентификацию пользователя/ поддержку динамического распределения адресов/ удаленный доступ к ресурсам защищаемой сети по шифрованному каналу/ доступ по выделенным и коммутируемым каналам связи/ возможность доступа к ресурсам сетей общего пользования.

- Сервер доступа осуществляет обеспечение связи между удаленным АП и защищаемой сетью, а также определение уровня доступа пользователя и его аутентификацию.

- Программа управления сервером доступа (ПУ СД) – обеспечивает оперативное оповещение администратора сети о событиях безопасности. Предназначена для управления настройками всех серверов доступа, входящих в состав комплекса.

- Детектор атак «Континент» - это программный компонент, обеспечивающий анализ трафика, поступающего от криптошлюза, и фильтрацию несанкционированных вторжений. Работает совместно с Центром управления сетью криптографических шлюзов «Континент» версии 3.7 и выше.

Сертификаты

- соответствие руководящих документов ФСТЭК России по 2-му уровню контроля на отсутствие НДВ и 2-му классу защищенности для межсетевых экранов. Может использоваться для создания автоматизированных систем до класса защищенности 1Б включительно и при создании информационных систем персональных данных до 1-го класса включительно;

- соответствие требованиям ФСБ России к устройствам типа межсетевой экран по 4 классу защищенности;

- соответствие требованиям ФСБ России к средствам криптографической защиты информации класса КС3 и возможность применения для криптографической защиты информации не содержащей сведений, составляю- щих государственную тайну;

- Минкомсвязи России – о соответствие установленным требованиям к оборудованию маршрутизации пакетов информации и возможности применения на сетях связи общего пользования в качестве оборудования коммутации и маршрутизации пакетов информации.

Pвзглянуть на этот класс решений под немного иным углом — с точки зрения применения в них криптографии.

Традиция добавлять к межсетевому экрану (FW) функциональность VPN-сервера зародилась довольно давно и является настолько удачной и логичной (некоторые так и пишут - FW/VPN), что найти периметровый (шлюзовой) межсетевой экран (особенно в аппаратном исполнении) без поддержки VPN не так и просто. Возможно, что они есть, но мне такие что-то сходу не припоминаются. Поправьте в комментариях, если ошибаюсь.

Естественно, что при построении VPN (виртуальных частных сетей) хочется получить канал действительно надёжно защищённый, что предполагает использование сильной криптографии (high encryption). А в России, как известно, область сильной криптографии не менее сильно регулируется, ведь VPN-сервер по сути своей является ни чем иным, как криптошлюзом.

Можно утверждать, что сертифицированный в соответствии с российским законодательством VPN-сервер обязательно должен иметь поддержку алгоритма ГОСТ и сертификат ФСБ, коль скоро именно данное ведомство курирует у нас вопросы шифрования.

Даже при сертификации во ФСТЭК в качестве межсетевого экрана в продуктах класса FW/VPN рекомендуется отключать сильную криптографию, оставляя только алгоритм DES с длиной ключа 56 бит. Другое дело, что не все это делают, а если и делают, то, как вариант, могут продать (подарить) ключ активации сильной криптографии, отправив его просто по электронной почте. Впрочем, сейчас не об этом.

Сертификация в ФСБ имеет, конечно, что-то схожее с аналогичной процедурой во ФСТЭК, но она точно гораздо сложнее - косвенно это можно оценить, например, по тому факту, что в значитсяPболее 2000 позиций, а в аналогичном - в пять раз меньше.

Сам перечень средств, сертифицированных ФСБ, конечно, не радует в плане своего оформления, представляя собой таблицу, вставленную в doc-документ. Попытка скопировать эту таблицу в Excel не сильно помогает - некоторые ячейки получаются произвольно-хаотично объединены странными группами, а некоторые (например, изготовитель, название продукта и его описание) наоборот разбиты на произвольное число строк от 2 до 6, даты начала и окончания действия сертификата расположены в соседних по вертикали(!) ячейках и т.д. Наверное, работать можно привыкнуть и с таким представлением информации, но для своего удобства я сделал Перечень в более приятном глазу и автоматическому фильтру Excel виде (доступен по этой ссылке: ).

Однако, если с формой ещё можно что-то сделать, то разобраться в содержании под силу только глубоко разбирающемуся в теме специалисту. Какой-либо классификации продуктов особо не предусмотрено, да ещё и каждый разработчик называет изделие по своему усмотрению. Немного спасают более-менее сходные описания выполняемых функций, но разобраться в них удалось не сразу.

После вдумчивого изучения представленных в Перечне продуктов пришёл к (надеюсь, оправдавшему себя) предположению, что интересующие нас сегодня криптошлюзы - это те изделия, в описании функций которых упоминается протокол и криптографическая защита. Таких сертификатов оказалось целых 80, но реально продуктов гораздо меньше, так как присутствуют отдельные сертификаты на разные версии продуктов или даже их модули, а в некоторых случаях на каждое исполнение выписан отдельный сертификат с отдельным номером.

Итак, отфильтровав строки в Excel, давайте посмотрим, чем же нам можно пользоваться для шифрования IP-трафика.

Из уже встречавшихся в обзорах сертифицированных ФСТЭК межсетевых экранов имеют сертификаты ФСБ такие продукты:

- ViPNet (разработчик ИнфоТеКС)

- Континент (разработчик Информзащита, Код Безопасности)

- CSP VPN (разработчик С-Терра СиЭсПи)

- ЗАСТАВА (разработчик ЭЛВИС-ПЛЮС)

- StoneGate SSL VPN (разработчик Новые технологии безопасности)

- DioNIS (разработчик Фактор-ТС)

- АТЛИКС-VPN (разработчик НТЦ Атлас)

- Туннель (разработчик АМИКОН, ИнфоКрипт -P ПАК на основе ФПСУ-IP )

Дополнительно присутствуют два узкоспециальных изделия и два (если я правильно понял) криптографических провайдера:

- МодульPHSM (разработчик НТЦ Атлас, )

- М-448-1.4 P(разработчик ГУ спецпрограмм Президента РФ, РЦЗИ ФОРТ, )

- Барьер IPSec (разработчик Валидата)

- КриптоПро CSP/IPSec (разработчикP КРИПТО-ПРО)

Как видно, число межсетевых экранов, сертифицированных не только во ФСТЭК, но и в ФСБ крайне мало - фактически можно говорить лишь о семи игроках. Такое малое количество вендоров позволяет сильным - чувствовать себя в относительной безопасности, а остальным - достаточно комфортно находится в своей узкой нише. Любое изменение устоявшегося равновесия не на руку никому из них, ну, лидерам рынка так уж точно.

Второе наблюдение, которое можно сделать - почти все продукты изначально российского производства. Да, компания-разработчик сертифицированного ФСБ СКЗИ может быть только российским юридическим лицом, но и сами продукты в большинстве своём представляют собой отечественные продукты, положа руку на сердце, разрабатываемые исключительно для выполнения требований регуляторов. Каких-либо серьёзных успехов за пределами России (кроме, понятно, сопредельных дружеских государств) никто из представленных отечественных вендоров со своими разработками пока не добился.

Ситуация серьёзно изменилась в прошлом году, когда произошло знаковоеP(но, быть может, тогда ещё не такое значительное) событие: доработанный до требований российских реалий . Изначально разрабатываемый для открытого коммерческого мирового рынка продукт получил сертификат ФСБ - есть ли в Перечне ещё такие примеры?

Но, всё же, это был не классический IPSec криптошлюз, а SSL-решение со всеми вытекающими нюансами, к которым рынку ещё нужно было привыкнуть. Примерно в то же время, что и для StoneGate SSL, была анонсирована сертификация StoneGate FW/VPN.

Мы можем догадываться и предполагать, с какими трудностями пришлось столкнуться команде, занимавшейся этой сертификации, но все они были успешно преодолены и в октябре StoneGate FW/VPN получил сертификат ФСБ СФ/124-2027 от 04.10.2013 (пока в Перечне от 07.10.2013 почему-то отсутствует). Вот теперь уже можно говорить, что на рынке криптошлюзов появилась прямая угроза для действующих игроков. При этом, если вспомнить, что StoneGate - это коммерчески успешный в мире продукт, настолько успешный, что Pи своим продуктовым портфелем расширила линейку решений данного вендора, то становится ясно - угроза эта более, чем просто немного опасная.

Понятно, что этот рынок достаточно инертен и не стоит ждать резких изменений уже завтра. В конце концов, есть выстроенные каналы сбыта, определённая инсталляционная база, которую вот так единоразово не обновишь, да и какие-то личные человеческие отношения и договорённости, как это водится, наверняка, имеют место быть. Вместе с тем, событие это, без сомнения, важное для всего рынка и теперь у российских заказчиков и интераторов, реализующих проекты, есть отличная альтернатива привычному прежнему набору сертифицированных решений для построения шифрованных каналов передачи данных с использованием российской криптографии.

Построение виртуальных частных сетей (VPN) предполагает создание защищенных от постороннего доступа туннелей между несколькими локальными сетями или удаленными клиентами поверх другой сети с меньшим уровнем доверия (например, Интернет). Уровень доверия к построенной логической сети не зависит от уровня доверия к базовым сетям благодаря использованию средств криптографии. Для создания и обслуживания подобных туннелей необходимы специальные протоколы, программное обеспечение и оборудование. Виртуальные частные сети существенно дешевле глобальной вычислительной сети, так как не требуется платить за кабельные линии, соединяющие локальные сети.

Решения VPN реализуют следующие функции:

- шифрование;

- подтверждение подлинности;

- идентификация;

- контроль трафика.

Методы реализации VPN:

- Intranet VPN используется для объединения в единую защищеенную сеть нескольких распределеенных филиалов одной организации, обменивающихся данными по открытым каналам связи.

- Remote Access VPN используется для создания защищенного канала между сегментом корпоративной сети (центральным офисом или филиалом) и одиночным пользователем, который подключается удаленно.

- Extranet VPN используется в сетях, к которым подключаются внешние пользователи (например, заказчики или клиенты). Уровень доверия к ним намного ниже, чем к сотрудникам компании, поэтому требуется обеспечение специальных мер защиты, предотвращающих или ограничивающих доступ к конфиденциальной информации.

- Client/Server VPN используется при передаче данных между двумя узлами корпоративной сети, находящимися в одном сегменте. Такая необходимость возникает в случае, когда в одной физической сети необходимо создать несколько логических сетей. Вместо разделения трафика используется шифрование.

Компания «Альтирикс системс» является партнером лидеров рынка VPN\криптошлюзов и предлагает решения компаний Stonesoft, «Код Безопасности», «Инфотекс», S-Terra, Cisco.

StoneGate SSL VPN - возможность простого и защищенного удаленного доступа пользователей к корпоративным информационным ресурсам из любого места на базе бесклиентской технологии SSL VPN. Она идеально подходит для организаций с несколькими мобильными пользователями, осуществляющими доступ к сети из разных точек, для которых одинаково важными являются безопасное соединение и легкий доступ к сети. StoneGate SSL VPN обеспечивает пользователям - сотрудникам организации гибкий и защищенный доступ к корпоративной сети, который они могут осуществлять с любых устройств, подключенных к Интернету - ноутбуков, PDA или мобильных телефонов. Корпоративные приложения могут включать электронную почту, интранет и экстранет, приложения клиент/сервер, IP-телефонию, службы терминалов и многое другое. Ключевыми особенностями решения: поддержка до 5000 одновременных соединений; установление соединения с любого устройства вне зависимости от типа клиентского оборудования и способа подключения к сети (UMTS, WLAN); бесплатно предустановленных вместе со шлюзом более 20 методов аутентификации, включая уникальные методы аутентификации с использованием мобильного телефона; автоматическое удаление всех следов соединения при его завершении (временных файлов, кэша, скаченных документов и тд.; поддержка российских криптографических алгоритмов; интеграция с Microsoft Active Directory и MS Outlook ActiveSync; расширенная поддержка Single Sign-On (SSO)); быстрая интеграция с системами контроля доступа и конечными приложениями; встроенная поддержка приложений Outlook Web Access 2000/2003, Domino Web Access 6.5, Citrix MetaFrame Presentation Server, Terminal Server 2000/2003, MS Outlook Client 2000/2003 и др.; возможность удаленного обновления ПО; централизованное управление всеми устройствами и мониторинг в режиме реального времени; возможность резервирования и кластеризации; расширенные парольные политики; контекстный контроль сессий; гибкость установки и простота администрирования. StoneGate SSL VPN имеет сертификаты ФСТЭК России и ФСБ России.

Stonesoft FW/VPN - семейство высокопроизводительных программно-аппаратных межсетевых экранов, в основе которых лежат уникальные архитектурные решения, позволяющие обеспечить непревзойденный уровень защиты информационных систем. В StoneGate FW/VPN используется собственная интегрированная защищенная операционная система, что исключает необходимость выполнения каких-либо специализированных операций по настройке, а также позволяет наращивать функциональность StoneGate лишь за счет добавления новых компонентов без изменения работающей инфраструктуры и без остановки в работе. В StoneGate FW/VPN применены самые современные технологии анализа трафика и обеспечения отказоустойчивости. Запатентованная технология MultiLayer Inspection совмещает в себе достоинства фильтров Application proxy и Stateful Inspection, позволяя добиться большей безопасности соединений и гибкости фильтрации при отсутствии какого-либо значительного снижения скорости. При этом фильтрация трафика с отслеживанием контекста устанавливаемых соединений возможна не только на 3-4 уровнях модели OSI, но и на уровне приложений. На сегодняшний день для инспекции доступно более 20 прикладных протоколов (H.323, SIP, FTP, HTTP(S), SMTP, IMAP, POP3, SSH, NBT, MSRPC, Sun RPC, Oracle TNS и др.), что позволяет инспектировать поток по полному набору правил, осуществляя, помимо всего прочего, контентную и URL-фильтрацию, антивирусную инспекцию и т.д. Еще одной уникальной возможностью, реализованной в межсетевых экранах StoneGate FW/VPN, является поддержка запатентованной технологии MultiLink, которая позволяет обеспечить высокую степень доступности ресурсов путем использования динамической балансировки нагрузки по каналам связи. StoneGate FW/VPN имеет сертификат ФСТЭК России.

АПКШ «Континент» - семейство средств построения виртуальных частных сетей на основе глобальных сетей общего пользования, использующих протоколы семейства TCP/IP. Основные возможности: безопасный доступ пользователей VPN к ресурсам сетей общего пользования; криптографическая защита передаваемых данных в соответствии с ГОСТ 28147-89; межсетевое экранирование - защита внутренних сегментов сети от несанкционированного доступа; безопасный доступ удаленных пользователей к ресурсам VPN-сети; создание информационных подсистем с разделением доступа на физическом уровне; поддержка распространенных каналов связи; работа с высокоприоритетным трафиком; резервирование гарантированной полосы пропускания за определенными сервисами; поддержка VLAN; скрытие внутренней сети; поддержка технологий NAT/PAT; возможность интеграции с системами обнаружения атак; удаленное обновление программного обеспечения криптошлюзов. АПКШ «Континент» имеет сертификаты ФСТЭК России и ФСБ России.

ViPNet CUSTOM - cамая обширная продуктовая линейка корпоративного уровня - конструктор защищенных сетей, предлагающий решение всего спектра задач по организации VPN и PKI. Технические преимущества: ориентация на организацию защищенного взаимодействия «клиент-клиент» (в то время как большинство VPN-решений других производителей обеспечивают только соединения уровня «сервер-сервер» или «сервер-клиент»), что дает возможность реализовать любую необходимую политику разграничения доступа в рамках всей защищенной сети, а также снизить нагрузку на VPN-серверы, так как в общем случае при взаимодействии «клиент-клиент» VPN-сервер не задействован в операциях шифрования трафика между этими клиентами; большое внимание в ViPNet CUSTOM уделено решению проблемы функционирования в условиях наличия разнообразного сетевого оборудования и программного обеспечения, реализующего динамическую или статическую трансляцию адресов и портов (NAT / PAT), что существенно облегчает процесс интеграции системы защиты в существующую инфраструктуру сети; в большинстве случаев настройка ПО ViPNet Client вручную не требуется; в ViPNet CUSTOM реализована раздельная фильтрация открытого и шифруемого трафиков, что позволяет даже среди доверенных сетевых узлов ограничивать возможность работы через несанкционированные порты, протоколы и за счет этого повышать уровень безопасности защищенной сети; каждый компонент ViPNet CUSTOM содержит встроенный сетевой экран и систему контроля сетевой активности приложений или работает совместно с ПО ViPNet Client, что позволяет получить надежную распределенную систему межсетевых и персональных сетевых экранов; для разрешения возможных конфликтов IP-адресов в локальных сетях, включаемых в единую защищенную сеть, ViPNet CUSTOM предлагает развитую систему виртуальных адресов. Во многих случаях она позволяет упростить настройку прикладного ПО пользователя, так как наложенная виртуальная сеть со своими виртуальными адресами скрывает реальную сложную структуру сети. Также становится возможным решение проблем взаимодействия локальных сетей с пересекающейся IP-адресацией. ViPNet CUSTOM поддерживает возможность межсетевого взаимодействия, что позволяет устанавливать необходимые защищенные каналы связи между произвольным числом защищенных сетей, построенных с использованием ViPNet CUSTOM. ViPNet CUSTOM обеспечивает защиту информации в современных мультисервисных сетях связи, предоставляющих услуги IP-телефонии и аудио- и видео-конференц-связи. Поддерживается приоритезация трафика и протоколы H.323, Skinny, SIP. ПО ViPNet Coordinator поддерживает работу на современных многопроцессорных и многоядерных серверных платформах, что позволяет обеспечивать высокую скорость шифрования трафика. ViPNet CUSTOM имеет сертификаты ФСТЭК России и ФСБ России.

Cisco VPN - семейство продуктов, которые предлагают весь спектр технологий VPN уровней 2 и 3, рассчитанных на инфраструктуры IP и MPLS. На уровне 2 Cisco VPN решает задачи дифференцирования пакетных инфраструктур провайдеров услуг с помощью двух различных туннельных протоколов уровня 2: Cisco AToM для опорных сетей MPLS и Layer 2 Tunneling Protocol версии 3 (L2TPv3) для опорных сетей IP. Оба названных протокола обеспечивают высокоскоростные соединения уровня 2 между любыми двумя узлами и поддерживают технологии подключения уровня 2 (т.е. Frame Relay, Ethernet, HDLC и ATM). Кроме того, сети VPN уровня 2 поддерживают новые мультиточечные технологии, например, услуги виртуальных частных локальных сетей (Virtual Private LAN). Для уровня 3 Cisco предлагает такие технологии VPN, как Cisco IPsec, GRE и MPLS/BGP VPN. Названные технологии поддерживают транспортировку пакетов IP в качестве компонента решения VPN поверх опорной сети IP/MPLS. Они действуют на уровне IP, обеспечивая интеллектуальный уровень для управления трафиком заказчика и комплексной маршрутизации. Технологии Cisco VPN предлагают заказчикам следующие преимущества: одна сеть; любые средства доступа; наличие полного набора протоколов, платформ и средств создания и настройки услуг; снижение стоимости владения; гибкость, масштабируемость и услуги, необходимые как провайдерам, так и крупным корпоративным клиентам.

S-Terra CSP VPN - семейство продуктов - шлюзов безопасности для защиты индивидуальных пользователей, серверов, отдельных сетей и специализированных устройств. Основные характеристики: обеспечение защиты трафика на уровне аутентификации/шифрования сетевых пакетов по протоколам IPsec AH и/или IPsec ESP; обеспечение пакетной фильтрации трафика с использованием информации в полях заголовков сетевого и транспортного уровней; различные наборы правил обработки трафика на различных интерфейсах; интеллектуальное отслеживание доступности партнеров обмена (DPD); интегрированный межсетевой экран; поддержка работы мобильного пользователя в соответствии с политикой безопасности внутрикорпоративной сети (IKECFG-сервер); возможность получения сертификатов открытых ключей по протоколу LDAP; поддержка маскировки реального IP адреса (туннелирование трафика); управляемое событийное протоколирование (syslog); мониторинг глобальной статистики по протоколу SNMP, совместимость с CiscoWorks VPN Monitor; прозрачность для работы сервиса QoS; поддержка инкапсуляции пакета ESP в UDP (NAT traversal); совместимость с PKI- и LDAP-службами зарубежных и российских производителей. S-Terra CSP VPN имеет сертификаты ФСТЭК России и ФСБ России.

Эксперты компании «Альтирикс системс» помогут подобрать и внедрить решение, которое с максимальной эффективностью и минимальными затратами справится с поставленными задачами.

Если Вы хотите получить более подробную информацию о предлагаемых продуктах, решениях и услугах, напишите нам письмо на info@сайт, и не позднее чем через 24 часа с Вами обязательно свяжется наш сотрудник.

Материал из Википедии - свободной энциклопедии

Криптошлюз (криптографический шлюз, vpn-шлюз, криптомаршрутизатор) - аппаратно-программный комплекс криптографической защиты трафика данных, голоса, видео на основе шифрования пакетов по протоколам IPsec AH и/или IPsec ESP при установлении соединения, соответствующий требованиям к средствам криптографической защиты информации (СКЗИ ) ФСБ России и обеспечивающий базовую функциональность современного VPN -устройства.

Назначение

Криптошлюз предназначен для обеспечения информационной безопасности организации, защиты её информационных сетей от вторжения со стороны сетей передачи данных (Интернет), обеспечения конфиденциальности при передаче информации по открытым каналам связи (VPN), а также организации безопасного доступа пользователей к ресурсам сетей общего пользования.

Криптошлюз обеспечивает базовую функциональность современного VPN-устройства:

- конфиденциальность и целостность потока IP-пакетов;

- маскировку топологии сети за счет инкапсуляции трафика в защищённый туннель;

- прозрачность для NAT ;

- аутентификацию узлов сети и пользователей;

- унификацию политики безопасности для мобильных и «внутренних» пользователей (динамическое конфигурирование корпоративных IP-адресов для удаленных пользователей «внутри VPN»).

Криптошлюзы представлены как в сегменте VPN устройств, так и в сегменте унифицированных устройств (UTM) объединяющих несколько средств безопасности в одном.

Отличие криптошлюзов от обычных VPN маршрутизаторов заключается в том, что они работают на основе протокола IPSec и обеспечивают защиту информации, передаваемой по каналам связи, используя алгоритмы, которые отвечают требованиям российских криптографических стандартов (ГОСТ 28147-89 и ГОСТ Р 34.10-2001) .

Доступ к ресурсам информационной системы

Криптошлюзы позволяют осуществить защищённый доступ удаленных абонентов к ресурсам корпоративной информационной системы. Доступ производится с использованием специального программного обеспечения, установленным на компьютере пользователя (VPN-клиент) для осуществления защищённого взаимодействия удаленных и мобильных пользователей с криптошлюзом.

Программное обеспечение криптошлюза (сервер доступа) проводит идентификацию и аутентификацию пользователя и осуществляет его связь с ресурсами защищаемой сети. С помощью криптошлюзов формируют виртуальные защищённые каналы в сетях общего пользования (например, Internet), которые гарантируют конфиденциальность и достоверность информации, и организовывать виртуальные частные сети (Virtual Private Network – VPN), представляющие собой объединение локальных сетей или отдельных компьютеров, подключенных к сети общего пользования в единую защищённую виртуальную сеть. Для управления такой сетью обычно используется специальное программное обеспечение (центр управления), которое обеспечивает централизованное управление локальными политиками безопасности VPN-клиентов и криптошлюзов, рассылает для них ключевую информацию и новые конфигурационные данные, обеспечивает ведение системных журналов.

Напишите отзыв о статье "Криптошлюз"

Примечания

Литература

- Жданов, О. Н., Золотарев, В. В. . - Красноярск: СибГАУ, 2007. - 217 с.

Ссылки

- . logic-soft. Проверено 28 февраля 2012. .

- . Компания «Код Безопасности». Проверено 28 февраля 2012. .

- Константин Кузовкин. . i-teco. Проверено 28 февраля 2012. .

Отрывок, характеризующий Криптошлюз

– Qui s"excuse – s"accuse, [Кто извиняется, тот обвиняет себя.] – улыбаясь и махая корпией, говорила Жюли и, чтобы за ней осталось последнее слово, сейчас же переменила разговор. – Каково, я нынче узнала: бедная Мари Волконская приехала вчера в Москву. Вы слышали, она потеряла отца?– Неужели! Где она? Я бы очень желал увидать ее, – сказал Пьер.

– Я вчера провела с ней вечер. Она нынче или завтра утром едет в подмосковную с племянником.

– Ну что она, как? – сказал Пьер.

– Ничего, грустна. Но знаете, кто ее спас? Это целый роман. Nicolas Ростов. Ее окружили, хотели убить, ранили ее людей. Он бросился и спас ее…

– Еще роман, – сказал ополченец. – Решительно это общее бегство сделано, чтобы все старые невесты шли замуж. Catiche – одна, княжна Болконская – другая.

– Вы знаете, что я в самом деле думаю, что она un petit peu amoureuse du jeune homme. [немножечко влюблена в молодого человека.]

– Штраф! Штраф! Штраф!

– Но как же это по русски сказать?..

Когда Пьер вернулся домой, ему подали две принесенные в этот день афиши Растопчина.

В первой говорилось о том, что слух, будто графом Растопчиным запрещен выезд из Москвы, – несправедлив и что, напротив, граф Растопчин рад, что из Москвы уезжают барыни и купеческие жены. «Меньше страху, меньше новостей, – говорилось в афише, – но я жизнью отвечаю, что злодей в Москве не будет». Эти слова в первый раз ясно ыоказали Пьеру, что французы будут в Москве. Во второй афише говорилось, что главная квартира наша в Вязьме, что граф Витгснштейн победил французов, но что так как многие жители желают вооружиться, то для них есть приготовленное в арсенале оружие: сабли, пистолеты, ружья, которые жители могут получать по дешевой цене. Тон афиш был уже не такой шутливый, как в прежних чигиринских разговорах. Пьер задумался над этими афишами. Очевидно, та страшная грозовая туча, которую он призывал всеми силами своей души и которая вместе с тем возбуждала в нем невольный ужас, – очевидно, туча эта приближалась.

«Поступить в военную службу и ехать в армию или дожидаться? – в сотый раз задавал себе Пьер этот вопрос. Он взял колоду карт, лежавших у него на столе, и стал делать пасьянс.

– Ежели выйдет этот пасьянс, – говорил он сам себе, смешав колоду, держа ее в руке и глядя вверх, – ежели выйдет, то значит… что значит?.. – Он не успел решить, что значит, как за дверью кабинета послышался голос старшей княжны, спрашивающей, можно ли войти.

– Тогда будет значить, что я должен ехать в армию, – договорил себе Пьер. – Войдите, войдите, – прибавил он, обращаясь к княжие.

(Одна старшая княжна, с длинной талией и окаменелым лидом, продолжала жить в доме Пьера; две меньшие вышли замуж.)

– Простите, mon cousin, что я пришла к вам, – сказала она укоризненно взволнованным голосом. – Ведь надо наконец на что нибудь решиться! Что ж это будет такое? Все выехали из Москвы, и народ бунтует. Что ж мы остаемся?

– Напротив, все, кажется, благополучно, ma cousine, – сказал Пьер с тою привычкой шутливости, которую Пьер, всегда конфузно переносивший свою роль благодетеля перед княжною, усвоил себе в отношении к ней.

– Да, это благополучно… хорошо благополучие! Мне нынче Варвара Ивановна порассказала, как войска наши отличаются. Уж точно можно чести приписать. Да и народ совсем взбунтовался, слушать перестают; девка моя и та грубить стала. Этак скоро и нас бить станут. По улицам ходить нельзя. А главное, нынче завтра французы будут, что ж нам ждать! Я об одном прошу, mon cousin, – сказала княжна, – прикажите свезти меня в Петербург: какая я ни есть, а я под бонапартовской властью жить не могу.

– Да полноте, ma cousine, откуда вы почерпаете ваши сведения? Напротив…

– Я вашему Наполеону не покорюсь. Другие как хотят… Ежели вы не хотите этого сделать…

– Да я сделаю, я сейчас прикажу.

Княжне, видимо, досадно было, что не на кого было сердиться. Она, что то шепча, присела на стул.

– Но вам это неправильно доносят, – сказал Пьер. – В городе все тихо, и опасности никакой нет. Вот я сейчас читал… – Пьер показал княжне афишки. – Граф пишет, что он жизнью отвечает, что неприятель не будет в Москве.

– Ах, этот ваш граф, – с злобой заговорила княжна, – это лицемер, злодей, который сам настроил народ бунтовать. Разве не он писал в этих дурацких афишах, что какой бы там ни был, тащи его за хохол на съезжую (и как глупо)! Кто возьмет, говорит, тому и честь и слава. Вот и долюбезничался. Варвара Ивановна говорила, что чуть не убил народ ее за то, что она по французски заговорила…

– Да ведь это так… Вы всё к сердцу очень принимаете, – сказал Пьер и стал раскладывать пасьянс.