Общие сведения о разработке клиента EWS для Exchange. Сертификат для внешних публикаций

24.12.2012

В этой статье речь пойдет о сегментации OWA, используемой для ограничения компонентов, доступных пользователю через интерфейс OWA, и настройке экранов регистрации и завершения работы с OWA

Уильям Лефковиц ([email protected]) - технический директор Mojave Media Group, автор статей о технологиях систем сообщений и совместной работы. Имеет сертификат MCSE и звание Microsoft Exchange MVP

Outlook Web App (OWA) в Exchange Server 2010 - новое название программы Outlook Web Access, существовавшей около 15 лет со времени выпуска Exchange Server 5.0. После завершения сеанса первой версии Exchange Server с OWA администраторы неизменно желали наделить OWA уникальными особенностями, даже за пределами поддерживаемых настроек. Настройки OWA варьируют от корректировки цвета до полной смены корпоративной символики и радикального изменения интерфейса. Простота настройки OWA зависит от версии Exchange Server, имеющегося инструментария настройки и квалификации администратора.

Современная версия OWA значительно отличается от простого приложения Active Server Pages (ASP) в Exchange 5.0 и 5.5. Благодаря службам Microsoft Exchange Web Services, появившимся в Exchange Server 2007, данные Exchange доступны из различных источников, совместимых с API-интерфейсом веб-служб. В Exchange Server 2010 со службами Exchange Web Services стало проще проектировать пользовательские веб-приложения для доступа к данным Exchange Server. В Exchange 2007 программа OWA дополнена четырьмя выбираемыми пользователем темами. В Exchange Server 2010 RTM параметры настройки OWA не реализованы; в установке по-прежнему присутствуют старые темы Exchange 2007, но они не функционируют. Настройки OWA вернулись лишь в пакете обновления Exchange Server 2010 Service Pack 1 (SP1). В текущем пакете обновления Exchange Server 2010 SP2 нет настроек OWA помимо рассматриваемых в данной статье.

Подход Microsoft к настройке OWA

Для многих рассматриваемых изменений OWA необходимо заменить существующие файлы обновленными. При работе с темами, простыми каскадными таблицами стилей (CSS) и экранами регистрации и завершения работы изменения происходят на уровне файлов. Когда Microsoft обновляет Exchange Server - чтобы устранить ошибки, применить накопительные пакеты исправлений или пакеты обновления - компания не гарантирует, что изменения будут сохранены. Не гарантируется также, что обновления программного кода не повлияют на настройки, внесенные пользователем. Поэтому нужно архивировать свои настройки и убедиться, что после применения обновлений настройки OWA будут работать. Подходы Microsoft по настройкам OWA для всех версий вплоть до Exchange 5.5 описаны в статье «Microsoft support policy for the customization of Outlook Web Access for Exchange» (http://support.microsoft.com/kb/327178). Кроме того, рекомендуется разрабатывать и тестировать свои настройки, будь то полноценные пользовательские приложения OWA или изменения экрана регистрации на уровне файлов для фирменного экрана, в лаборатории, прежде чем перенести результаты своей работы в производственную среду.

Сегментация

Сегментация - полностью поддерживаемый метод настройки OWA. С помощью сегментации администратор просто определяет компоненты OWA, видимые конечному пользователю. Многие компании хотят, чтобы их пользователи имели доступ к полному набору функций через клиента OWA. Однако некоторым пользователям для повседневной деятельности может потребоваться лишь ограниченный набор функций. Например, не так давно я работал на заводе, рабочим которого требовался доступ к электронной почте и контактам, но не календарю, заданиям и публичным папкам. Ограниченный доступ к OWA также может помешать пользователям разглашать или видеть конфиденциальную или выходящую за рамки их полномочий информацию. Ограничение доступа к необязательным компонентам в зависимости от области использования или с помощью политики - также хороший метод обеспечения безопасности, снижающий контактную зону риска. Кроме того, благодаря сегментации можно сократить полосу пропускания канала связи, задействованную во время сеансов OWA.

По умолчанию OWA доступен на сервере Exchange 2010 с установленной серверной ролью Client Access. Для сегментации не требуется никакой дополнительной настройки. В версии Exchange 2007 сегментацией легко управлять через консоль управления Exchange (EMC). Настройка сегментации производится через сервер Client Access в EMC.

В консоли EMC перейдите к серверу Client Access, на котором размещается OWA, щелкните правой кнопкой мыши сайт OWA и выберите пункт Properties. На вкладке Segmentation (экран 1) перечислены компоненты OWA, которые могут быть отключены и включены пользователями сервера Client Access (в таблице 1 приведен список доступных функций). Выбирайте и включайте отдельные функции по одной.

В Exchange Server 2010 появились политики почтового ящика OWA. С помощью этих политик администраторы могут применять сегментацию к отдельным пользователям или группам пользователей, а не ко всем, кто подключен к OWA на определенном сервере Client Access. Хотя в названии функции стоит «почтовый ящик», эти политики технически применяются не к почтовым ящикам, а к веб-приложению, используемому для доступа к данным в почтовом ящике. Когда устанавливается серверная роль Client Access, применяется стандартная политика почтовых ящиков OWA. По умолчанию в ней активированы все перечисленные, сегментируемые функции.

Политики почтовых ящиков OWA формируются в консоли EMC на уровне компании, как показано на экране 2. Выберите Client Access в центре Organization Configuration в консоли EMC; политики почтовых ящиков OWA показаны на средней панели. Чтобы добавить новую политику, щелкните правой кнопкой мыши свободную область в средней панели и выберите пункт New в контекстном меню, или выберите его же непосредственно на панели EMC Actions. Как показано на экране 2, основная цель политики почтовых ящиков OWA - настроить определенный вариант сегментации для пользователя или группы, так как больше в пользовательском интерфейсе настраивать нечего. Полезно назначить политике описательное имя, например региона или подразделения, к которому она применяется, или указать в названии конкретную цель сегментации, например No Journal (нет журнала). На экране 3 показано окно свойств Outlook Web App Properties, в котором можно применить существующую политику почтовых ящиков OWA к почтовому ящику или ящикам. Политики почтовых ящиков OWA можно создавать и корректировать с помощью оболочки Exchange Management Shell (EMS) или команд New-OWAMailboxPolicy и Set-OWAMailboxPolicy.

При использовании этих команд для создания новой политики почтовых ящиков OWA или изменения существующей политики можно включать и выключать список атрибутов. Эти атрибуты применяются непосредственно к функциям, перечисленным в таблице 1. По умолчанию функции активны, поэтому в общем случае при настройке политики почтовых ящиков OWA в EMS следует выбрать переключаемые атрибуты и назначить им значение false, чтобы отключить их. Списки атрибутов для каждой команды приведены в статьях Microsoft «Set-OwaMailboxPolicy» (http://technet.microsoft.com/en-us/library/dd297989.aspx) и «New-OWAMailboxPolicy» (http://technet.microsoft.com/en-us/library/dd351067), а также в справке по командам.

.jpg) |

Сегментацию тоже можно настроить с помощью EMS на уровне сервера или пользователя. Команда Set-CASMailbox применяет сегментацию, как определено в конкретной политике почтовых ящиков OWA. Например, следующий код применяет политику почтовых ящиков OWA с именем North America Staff к пользователю Steve, имеющему доступ к почтовому ящику:

Set-CASMailbox -Identity Steve -OwaMailboxPolicy: «North America Staff»

Если в имени политики почтовых ящиков OWA имеются пробелы, то в EMS требуется использовать кавычки. Чтобы применить политику почтовых ящиков OWA с именем Executives ко всем пользователям, принадлежащим организационной единице (OU) Active Directory (AD) с тем же именем, используйте код:

Get-CASMailbox -OrganizationalUnit Executives | Set-CASMailbox -OWAMailboxPolicy:Executives

С помощью EMS можно получить список пользователей, располагающих доступом к почтовым ящикам, к которым нужно применить политики почтовых ящиков OWA на основе типовых существующих атрибутов (например, Title, Location). Для этого используйте Get-User и направьте вывод в команду Set-CASMailbox. Можно также извлечь данные из текстового файла через EMS с помощью команды Get-Content:

Get-Content «c:\files\OWAPolicyList.txt» | Set-CasMailbox -OwaMailboxPolicy «North America Staff»

OWAPolicyList.txt - простой текстовый файл, содержащий список адресов электронной почты для почтовых ящиков, по одному адресу на строке:

Конечно, администраторам Microsoft Office 365 необходимо использовать EMS для настройки сегментации в компании. Панель Exchange Control Panel (ECP) для Office 365 не обеспечивает доступ к администрированию политики OWA.

В пакете обновления Exchange 2010 SP2 вновь появилась ранее удаленная версия веб-почты: OWA Mini, в прошлом известная как Outlook Mobile Access (OMA) и присутствовавшая в Exchange Server 2003. Функции обновленной версии OWA Mini представляют собой набор форм внутри OWA. Как часть OWA, OWA Mini (для мобильных браузеров) и OWA Basic (для непротестированных браузеров) также признает флаги сегментации. Пользователи, которым запрещен доступ в основным папкам, например Calendar, не могут обратиться к этим папкам через OWA Mini (экран 4) или OWA Basic.

.jpg) |

| Экран 4. OWA Mini |

Благодаря сегментации веб-интерфейс OWA для пользователей становится более простым и строгим. По умолчанию OWA показывает основные папки Mail, Calendar, Contacts и Tasks в нижней левой части окна браузера. В качестве простого примера рассмотрим пользователя с именем Steve Bauer, для которого изначально не применялись политики почтовых ящиков OWA и поэтому все функции были включены. Применим политику почтовых ящиков OWA, которая отключает календарь, задания и выбор тем. На экранах 5 и 6 показаны различия в интерфейсе до и после применения политики.

Сегментацию можно применить и на уровне сервера, с помощью команды Set-VirtualDirectory. Как и при использовании команды Set-OWAMailboxPolicy, можно включать и отключать отдельные функции. В этом случае все, кто подключается к определенному серверу и виртуальному каталогу, такому как owa (Default Web Site), увидят одинаковые функции OWA. Если используется какой-нибудь метод балансировки нагрузки для доступа OWA через несколько серверов Client Access то необходимо применить изменения в настройках сегментации ко всем серверам Client Access в пуле. В противном случае пользователи увидят различные конфигурации OWA в зависимости от сервера Client Access, к которому они подключаются через механизм балансировки нагрузки.

Наконец, обратите внимание, что при создании новой политики почтовых ящиков OWA или внесении изменений в сегментацию на уровне сервера, когда нужно немедленно применить политику или изменения к пользователям, может потребоваться перезапустить сайт OWA. При перезапуске Microsoft IIS изменения в OWA также немедленно вступают в силу. Лучше всего это сделать из командной строки на сервере с помощью следующей команды:

Iisreset -noforce Logon- and Logoff-Screen Customization

Когда пользователи обращаются к URL-адресу для OWA, первым экраном будет экран регистрации (если не произошла ошибка сертификации). В некоторых компаниях стремятся настроить экран регистрации и завершения сеанса, чтобы подчеркнуть фирменную марку или уверить пользователей, что они находятся в нужном месте. Экран регистрации со знакомой корпоративной эмблемой и цветами придаст пользователям уверенность, что они находятся на нужном сайте. На экране регистрации также можно разместить определенную информацию или заявление об отказе от ответственности. Настройки экранов регистрации или завершения сеанса не влияют на базовые функции OWA.

Экраны регистрации или завершения сеанса OWA представляют собой автономные веб-формы, в которых используется несколько графических файлов. gif и таблицы CSS для шрифтов и форматирования. Для пользователей, входящих в OWA впервые, имеется дополнительный экран, также зависящий от настроек, поскольку файлы CSS и изображения у него такие же, как у экрана регистрации. Начальный экран регистрации состоит из девяти gif-файлов, упорядоченных и расположенных в соответствии с logon.css. Другие аспекты экрана регистрации также обусловлены информацией в CSS-файле, в том числе тип шрифта и цвета, используемые вне gif-файлов изображения. Те же самые файлы применяются для экрана настройки первой регистрации и экрана завершения сеанса. Чтобы изменить данные файлы, достаточно сделать это лишь однажды; обновления отражаются на всех трех страницах. Стандартные версии экранов регистрации, настроек первой регистрации и завершения сеанса показаны на экранах 7, 8 и 9.

.jpg) |

| Экран 7. Стандартный экран регистрации |

.jpg) |

| Экран 8. Стандартный экран регистрации в первый раз |

.jpg) |

| Экран 9. Стандартный экран завершения сеанса |

Файлы, используемые для экранов регистрации и завершения сеанса, находятся на сервере Exchange с серверной ролью Client Access, в каталоге \Program Files\Microsoft\Exchange Server\V14\ClientAccess\Owa\ \Themes\Resources. Переменная относится к уровню Exchange Server. Exchange 2010 SP2 показывает папку с меткой 14.2.247.5. Exchange 2010 SP2 Rollup 1 добавляет папку 14.2.283.3. OWA использует самый новый источник.

Как отмечалось выше, при возможности настройки необходимо испытать в лаборатории. В противном случае постарайтесь сделать резервные копии исходных файлов, прежде чем вносить изменения в файлы OWA. К счастью, Microsoft назначила gif-файлам описательные имена. На экране 10 показано распределение gif-файлов на экране регистрации; в таблице 2 перечислены имена файлов изображений и их размеры (в пикселах).

Самый простой способ настроить экран регистрации состоит из двух шагов: замените gif-файлы на более подходящие эмблемы компании и соответственно измените logon.css и owafont.css. Естественно, эти поверхностные изменения - не единственные, но таким образом можно добиться максимального эффекта с минимальными усилиями. Gif-файл с текстом Outlook Web App, показанный на экранах 7, 8 и 9, называется lgntopl.gif (имя файла означает logon, top, left - регистрация, верх, слева). Работать с ним проще всего, если вы хотите просто добавить свой логотип, не изменяя стандартной цветовой схемы OWA. При подготовке этой статьи я взял gif-файл и добавил вымышленный логотип Las Vegas Webmail, позаимствовав известный знак Las Vegas из Las Vegas Strip в Неваде, как показано на экране 11. Размер gif-файла остался прежним (456 x 115 пикселов), поэтому в результате простой замены файлов на сервере Client Access пользователи, выполняющие регистрацию в OWA на данном сервере Client Access, увидят новый логотип. Если применить файл другого размера и не внести изменений в файл CSS, то графическое форматирование будет рассогласовано. Местонахождение каждого изображения на странице определяется данными в файле CSS и зависит от расположения пикселов, поэтому если изменить размеры gif-файлов, придется учесть эти изменения в файле CSS. Очевидно, для глубокой настройки экрана регистрации, не ограничивающейся изменением вида существующих изображений, необходимо некоторое знание CSS.

.jpg) |

| Экран 11. Настроенный экран регистрации OWA |

Стиль текста на экране регистрации также определяется инструкциями в файле logon.css. Файлы CSS - простые текстовые файлы, которые можно изменить в текстовом редакторе или одном из многочисленных редакторов CSS. Но сегодня все программы разработки для Интернета также пригодны и для изменения CSS. Microsoft Expression Web - отличный инструмент для работы с CSS-файлами; Microsoft Visual Studio также может служить мощным редактором CSS, хотя использовать его лишь для этой цели явно нерационально. Цвета в CSS определяются шестнадцатеричными кодами цветов: символом (#) с последующим 6-значным кодом. Большинство редакторов CSS располагают цветовыми палитрами с шестнадцатеричными числами. В Интернете также имеются ресурсы быстрого доступа (например, VisiBone). Специалисты по маркетингу, художники и веб-программисты, как правило, определяют точные цветовые коды для печатной продукции и Интернета, представляющие цветовую схему для корпоративных логотипов.

В таблице 3 перечислены некоторые цвета, определенные в файле logon.css для экрана регистрации. Для этого примера я изменил цвет шрифта в файле logon.css с оранжевого на пурпурный, и сделал фон поля ввода имени пользователя и пароля вместо светло-оранжевого светло-серым. Я также выделил рамку вокруг полей ввода, изменив разреженный серый цвет на более насыщенный синий, изменив цветовой код и увеличив частоту пикселов в рамке. Чтобы внести эти изменения, я изменил значения fff3c0 на cccccc, ff6c00 на 800080 и a4a4a4 на 000080 в файле logon.css. Потребовалось проверить несколько версий, чтобы точно определить, какие элементы файла CSS применяются на странице. Предусмотрительно сохранив резервную копию logon.css, я поместил новый файл в каталог \Program Files\Microsoft\Exchange Server\V14\ClientAccess\Owa\14.2.283.3\Themes\Resources на сервере Client Access. Я также скопировал новое изображение lgntopl.gif в тот же каталог. На экране 12 показаны простые изменения, внесенные в экран регистрации OWA. Конечно, ваши возможности не ограничиваются этими простыми настройками. Имея хорошие знания об особенностях применения CSS и графики, можно подготовить собственные экраны регистрации и завершения сеанса, неузнаваемые по сравнению со стандартными вариантами OWA.

Возможно, вашим пользователям придется очистить локальный кэш браузера, чтобы немедленно увидеть изменения. В своей лаборатории мне пришлось перезапустить веб-сайт, чтобы изменения поступили клиентам. Если использовать определенные прокси-приложения или устройства на периметре сети, то может возникнуть задержка, прежде чем пользователи получат обновления.

Применение настроек

Изменения OWA не реплицируются между серверами Client Access. Если несколько серверов Exchange с установленной серверной ролью Client Access предоставляют OWA, то любые настройки необходимо применять на каждом сервере. Только в этом случае все пользователи будут видеть одинаковые экраны. Пользователи будут получать экраны OWA с того сервера Client Access, на который направлены их браузеры. Это может быть как достоинством, так и недостатком. Иногда полезно, чтобы различные группы пользователей по-разному взаимодействовали с OWA в корпоративной среде.

Если вы не хотите работать на файловом уровне в Exchange Server, но нуждаетесь в изменениях экранов регистрации и завершения работы, то некоторые компании, специализирующиеся на корпоративной символике, предоставляют услуги для различных настраиваемых программных решений, в том числе OWA 2010. Многие вносят глубокие изменения в экраны регистрации OWA, так что приложение становится неузнаваемым. Пример такого поставщика (с несколькими снимками экрана для клиентских решений) - Techstur.com. Если воспользоваться услугами такой компании, будьте готовы решать проблемы, которые могут возникнуть после выпуска новых пакетов обновления для OWA.

Настройка OWA в Exchange Server 2010

С выходом Exchange 2010, клиенты Outlook MAPI используют роль сервера Client Access Server (CAS) на среднем уровне в качестве конечной точки RPC, что привело к тому, что данная роль является еще более важной, чем в предыдущих версиях продукта. По этой причине всем организациям (большим и малым) стоит задуматься о том, чтобы сделать эту роль постоянно доступной посредством установки нескольких серверов CAS на каждом сайте Active Directory, а также использовать компенсацию нагрузки протоколов и сервисов, предоставляемых этой ролью.

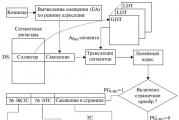

Поскольку у меня очень удачный опыт с устройствами от компании KEMP Technologies и поскольку эти устройства доступны даже для средних и малых организаций, которые, как правило, разворачивают полностью избыточные решения Exchange, состоящие из двух серверов Exchange 2010 с несколькими ролями, я использовал устройства LoadMaster 2000 настроенные в кластере (один узел активный и один - аварийный) в качестве базы для этой статьи. Моя конфигурация показана на рисунке 1 ниже.

Рисунок 1: Топология, используемая в этой тестовой среде

Примечание: очень важно выделить тот факт, что я никак не связан с компанией KEMP Technologies. К тому же мне не платили, чтобы я советовал читателям использовать устройства распределения нагрузки, поставляемые этой компанией. Я просто делаю это исключительно по той причине, что у меня есть очень удачный опыт работы с этими устройствами.

Как на счет обратных прокси, таких как TMG/ISA/IAG/UAG?

Можно ли использовать одно из этих решений для компенсации нагрузки различных протоколов и служб на сервере CAS? Конечно же, можно! По крайней мере, можно компенсировать нагрузку для всего, что идет по протоколам HTTP и HTTPS. Однако ни одно из этих решений не может выполнять компенсацию нагрузки для RPC трафика. Читайте дополнительную информацию в этом новостном письме , которое я написал пару месяцев назад. К тому же вам, возможно, не нужно, отправлять трафик с внешних клиентов на решение обратного прокси в своей демилитаризованной зоне и обратно. Наконец, если вы осуществляете компенсацию нагрузки для трафика HTTP/HTTPS, используя одно из вышеупомянутых решений в качестве внутреннего решения HLB, также важно упомянуть, что вам нельзя настраивать их обращение к VIP/FQDN устройства HLB, а вместо этого обратный прокси-сервер будет самостоятельно распределять трафик между CAS серверами массива CAS.

Какой тип родства (affinity) мне следует использовать?

Персистентность (также известная, как родство) представляет собой возможность компенсатора нагрузки сохранять подключение между клиентом и сервером. Она позволяет быть уверенным в том, что все запросы с клиента направляются на один и тот же сервер в NLB массиве или серверной ферме (в случае с Exchange CAS массивом).

Поэтому в зависимости от клиента или службы Exchange есть различные рекомендации относительно того, какие настройки родства использовать. Ниже я указал, какие настройки являются предпочтительными для каждого клиента и службы.

Клиенты Exchange:

- Outlook Web App (OWA) - для OWA рекомендуемым способом родства является клиентский IP (IP адрес источника) или Cookie (существующие cookie или созданные аппаратным компенсатором нагрузки, также известные как LB-cookie). Оба способа работают в большинстве конфигураций, но если вы работаете со средами, где клиенты представляются, как исходящие с одного IP адреса источника, следует избегать использования Client IP и вместо этого использовать cookie. Не рекомендуется использовать персистентность на базе SSL ID в OWA, поскольку этом может привести к тому, что пользователям нужно будет повторно проходить проверку подлинности, потому что такие обозреватели, как Internet Explorer 8, создают новые отдельные рабочие процессы, например, при создании нового сообщения в OWA. Проблема здесь в том, что с каждым новым рабочим процессом используется новый SSL ID.

- Exchange Control Panel (ECP) - те же рекомендации, что и для предыдущего клиента.

- Exchange ActiveSync (EAS) - для Exchange ActiveSync рекомендуемым способом родства являются Client IP (исходный IP адрес) или заголовок авторизации (Authorization header). Если ваша организация использует одного поставщика мобильных/сотовых сетей для всех пользователей, подключающихся к Exchange с помощью EAS, то велики шансы того, что они все будут представляться, как исходящие с одного IP адреса, поскольку NAT часто используется в сотовых сетях. Это означает, что вы не сможете получить оптимального распределения EAS трафика между CAS серверами за NLB массивом. Поэтому для EAS лучше использовать HTTP заголовок авторизации в качестве ключа родства. И опять же, не рекомендуется использовать персистентность на основе SSL ID для EAS, поскольку некоторые мобильные устройства пересматривают параметры SSL безопасности довольно часто.

- Outlook Anywhere (OA) - для Outlook Anywhere (также известной как RPC через HTTP) рекомендуемым методом родства будет Client IP (исходный IP адрес), заголовок авторизации или персистентность на основе "OutlookSession" cookie. Если клиенты OA представляются, как исходящие с одного Client IP, то следует использовать заголовок авторизации или "OutlookSession" cookie. Следует помнить, что родство на основе "OutlookSession" поддерживается только в клиентах Outlook 2010.

- IMAP и POP3 - IMAP и POP3 не требуют никаких параметров родства, поэтому здесь нет рекомендаций к настройке персистентности.

Сервисы Exchange:

- Autodiscover- служба Autodiscover не требует никаких определенных параметров родства, поэтому здесь нет рекомендаций к настройке персистентности.

- RPC Client Access Service (RPC CA)- для службы RPC CA, используемой в качестве конечной точки для внутренних клиентов Outlook, рекомендуемым способом родства является Client IP.

- Exchange Address Book Service- те же рекомендации, что и для службы RPC CA.

- Exchange Web Services (EWS)- для EWS рекомендуемым способом родства является cookie или SSL ID.

Теперь, поскольку многие из вышеуказанных клиентов и служб используют один и тот же порт, зачастую можно указывать лишь один способ родства для всех клиентов и служб, использующих один порт/IP адрес. Если вы хотите использовать различные способы персистентности, допустим для OWA и OA, в зависимости от вашего HLB решения, это может быть возможным (с использованием раздельного родства и т.п.), но это не входит в рамки нашей статьи. Вместо этого я рекомендую вам связаться с поставщиком вашего HLB решения.

Параметры таймаута для каждого протокола и службы

Для каждой виртуальной службы вы можете задавать значения таймаута для сеансов, которые создаются с различных клиентов к HLB решению (память, ЦП и т.д.).

Чтобы оптимально использовать свое HLB решение, не следует задавать слишком высокие значения для этих таймаутов, но также следует опасаться установки слишком низких значений для этих параметров, поскольку это может привести к необходимости клиентов в повторном создании сеанса, а это в свою очередь может заставлять конечных пользователей снова проходить проверку подлинности.

Нет нужды говорить о том, что вам нужно задавать значения таймаутов для протоколов и служб, таких как OWA, ECP, EAS, Outlook Anywhere и RPC CA на довольно высоком уровне (несколько часов, например, рабочие часы), а для таких служб как IMAP, POP, AutoD, EWS, OAB эти значения должны быть относительно низкими (как правило, всего несколько минут). Чтобы не попасть в трудности, свяжитесь с поставщиком вашего HLB решения для получения информации о том, какие настройки рекомендованы для него.

Итак, на этом закончим первую часть нашего цикла статей. Все рассмотренное в этой части должно стать подготовительным фундаментом для следующей части, где мы подробно поговорим о том, как создаются виртуальные сервисы для каждого протокола и службы в решении аппаратной компенсации нагрузки LoadMaster. Если у вас есть вопросы относительно того, что мы уже рассмотрели, дайте мне знать.

Создание необходимых виртуальных служб в решении компенсатора нагрузки

Рисунок 28: Проверка SSL цепи с помощью диагностического инструмента DigiCert SSL Diagnostics

Если в результатах этого инструмента у вас везде стоят зеленые галочки, то все работает нормально. Но также необходимо проверить доступ, используя настоящие клиенты Exchange.

На этом заканчиваем данный цикл статей. Да, в конце предыдущей части я говорил то же самое, но в этот раз я говорю наверняка 🙂

Генрик Валзер (Henrik Walther) является Microsoft Exchange MVP и работает в качестве Старшего Технического Консультанта в Interprise, Золотом Партнере Microsoft, расположенном в Дании. Вы можете посетить его web-сайт по адресу: www.exchange-faq.dk (на датском).

As you all know that the service connectivity for a mail server is the main concern to all of us. In Exchange server 2010, the connectivity is as same as Exchange server 2007. Once you migrate or install the new version, this should be tested with the proper credentials and certificate..or else, you will end up with your mail server IP going to the blacklist, because of the wrong pointers and configurations. First of all, do the internal test. Go to your computer start bar, right side where Date and time is showing, you will find the Outlook icon, hold Ctrl + right click on the outlook icon and click “Test Email Auto Configuration…”

Select the “Use AutoDiscover” and click Test..

Above one is a success one..If failed, do the below. The Exchange Web Service (EWS) is the web service that allows access to the Out of Office service. If either the internal or external URL for the EWS is missing or incorrect, OOF will fail and other services may not work as expected. Using Exchange Management Shell, check the URLs assigned to the web service virtual directory using the Get-WebServicesVirtualDirectory command

First goto CAS server

Type the following Power Shell command for EWS (Exchange Web Service)

Copy code Get-WebServicesVirtualDirectory |fl identity,internalurl,externalurl

You will get the result like below

InternalUrl:

ExternalUrl: https://mailv.domain.com/ews/exchange.asmx

InternalUrl: https://mailv.domain.com/EWS/Exchange.asmx

ExternalUrl: https://mailv.domain.com/ews/exchange.asmx

If this is not correct, you need to fix it.. This has to be done on Powershell command on the CAS server.

To do that…Copy code

C:\Windows\system32>Set-WebServicesVirtualDirectory -Identity “ECAS1\EWS (Default Web Site)” -InternalUrl -BasicAuthentication:$true

C:\Windows\system32>Set-WebServicesVirtualDirectory -Identity “ECAS2\EWS (Default Web Site)” -InternalUrl https://mail.domain.com/EWS/Exchange.asmx -BasicAuthentication:$true

C:\Windows\system32>Get-WebServicesVirtualDirectory |fl identity,internalurl,externalurl

Identity: ECAS1\EWS (Default Web Site)

InternalUrl: https://mail.domain.com/EWS/Exchange.asmx

ExternalUrl: https://mail.domain.com/ews/exchange.asmx

Identity: ECAS2\EWS (Default Web Site)

InternalUrl: https://mail.domain.com/EWS/Exchange.asmx

ExternalUrl: https://mail.domain.com/ews/exchange.asmx

Now you can see that the URL has been fixed. This is for Web Services.

Now for Autodiscovery….

C:\Windows\system32>Get-AutodiscoverVirtualDirectory

To see the settings

C:\Windows\system32>

C:\Windows\system32>Get-ClientAccessServer |fl identity,autodiscoverserviceinternaluri

Identity: ECAS1

https://mailv.domain.com/Autodiscover/Autodiscover.xml

Identity: ECAS2

AutoDiscoverServiceInternalUri: https://mailv.domain.com/Autodiscover/Autodiscover.xml

C:\Windows\system32>Set-ClientAccessServer -Identity ECAS1 -AutoDiscoverServiceInternalUri https://mail.domain.com/Autodiscover/Autodiscover.xml

C:\Windows\system32>Set-ClientAccessServer -Identity ECAS2 -AutoDiscoverServiceInternalUri https://mail.domain.com/Autodiscover/Autodiscover.xml

Now for the Outlook Web Apps, Exchange Control Panel, Exchange ActiveSync, Offline Address book…you have to go to Exchange Management Console (EMC)

- Goto one of the CAS server

- Open EMC

- Goto Server Configuration

- Select Client Access

- On the Middle top pannel, you can see the CAS server listed.

- Select one, on the bottom pannel, you will see like below.

Select each tab and then right click on the object and change the path as required. Once you done with the first CAS servr, do the same for the second as well.

Thats it…you are good to go for production.

Первая роль Exchange, которую необходимо переключить на новые серверы является Client Access. Причина в том, что CAS 2007 является точкой подключения клиентов(кроме MAPI RPC) и в случае если почтовые ящики пользователей переместятся на новые серверы, клиенты потеряют доступ к OWA, Anywhere, ActiveSync, POP, IMAP. В организации с Exchange 2010 сервер клиентского доступа может проксировать и перенаправлять запросы пользователей на другие серверы Exchange CAS 2010/2007 и Exchange 2003. При подключении пользователей к CAS в случае если почтовый ящик находится на Exchange Mailbox 2010 пользователь получает доступ, в случае если почтовый ящик находится на Exchange Mailbox 2007, CAS 2010 перенаправляет или проксирует подключение на другие серверы CAS.

Проксирование

В случае с проксированием, клиент получает доступ к серверу CAS 2007, подключившись к CAS 2010. CAS 2010 является прокси-сервером.

Проксирование поддерживается следующими клиентами:

- Outlook Web App,

- Exchange ActiveSync(EAS)

- Exchange Control Panel (ECP)

- POP3, IMAP4

- Exchange Web Services

Перенаправление

В случае с перенаправлением, клиент получает от сервера ответ с ошибкой доступа к ресурсу и новый URL для повторного доступа. Клиент повторно пытается получить доступ к URL, указанному в ответе от сервера. Перенаправление поддерживается как между CAS серверами в одном сайте, так и между сайтами.

Перенаправление поддерживается следующими клиентами:

Как на время миграции клиент определяет на каком сервере находится почтовый ящик пользователя?

В случае запроса доступа клиента к CAS серверу, Exchange выполняет запрос к Службе Каталогов с целью определения следующих параметров:

- HomeDB(место размещения почтового ящика)

- msExchangeVersion(версия Exchange, где находится почтовый ящик)

- MSExchServerSite (мое предположение, что именно по этому атрибуту Microsoft Exchange Active Directory Topology определяется принадлежность Exchange к сайтам)

- Authentication Token

- InternalUrl и ExternalUrl (если существуют)

В рассматриваемом примере разбираются случаи только для Exchange 2007 и Exchange 2010 в одном сайте AD.

В случае если почтовый ящик находится на Mail01-srv и значение ExternalUrl существует, произойдет перенаправление запроса на CAS 2007.

В случае если почтовый ящик находится на Mail01-srv и значение ExternalUrl и InternalUrl существуют, возможно несколько вариантов:

1. Клиенты не поддерживают автообнаружение

В случае если клиент не поддерживает функцию Autodiscover, сервер CAS 2010 выполняет проксирование подключений на сервер CAS 2007(Internal URL)\Microsoft-Server-ActiveSync\Proxy

2. Клиенты поддерживают автообнаржуние

В случае если клиент поддерживает Autodiscover и значение ExtrenalUrl существует, сервер CAS 2010 отвечает клиенту (HTTP error code 451) сообщением, где находится новое имя подключения, указывающее на CAS 2007.

POST /Microsoft-Server-ActiveSync/default.eas User=user&DeviceId=foo&DeviceType=PocketPC&Cmd=Settings&Log=

RdirTo:https%3a%2f%2flegacy.mailmig.com%2fMicrosoft-Server-ActiveSync_Error:MisconfiguredDevice_ 443 mailmig\user xxx.xxx.xxx,xxx MSFT-PPC/5.2.5082 451 0 0 17

В случае если клиент поддерживает Autodiscover и значение ExtrenalUrl не существует ($null ) происходит проксирование .

С функцией автообнаружения существует следующий нюанс — некоторые устройства поддерживают Autodiscover, но не могут корректно отработать 451 ошибку и обновить профиль ActiveSync, если таких устройств не много, можно посоветовать пользователям сменить вручную URL на сервер на CAS 2007(legacy.mailmig.com)

В рассматриваемой инфраструктуре было приблизительно 600-700 устройств от разных производителей и мной было решено использовать только проксирование, чтобы избежать такой ситуации.

В Exchange 2007 нет такой виртуальной директории, поэтому этот вопрос в моем случае был не актуален.

P.S При конфигурировании ECP нужно обратить внимание на то чтобы типы аутентификации у ECP и OWA были одинаковые.

Сервис автообнаружения(autodiscover) предоставляет клиентам Exchange Web Services URL. Для клиентов с почтовыми ящиками на Mailbox 2007 будет возвращена ссылка на EWS CAS 2007, для клиентов с почтовыми ящиками на Mailbox 2010 будет возвращена ссылка на EWS CAS 2010.

Проксирование происходит только в случае если почтовый ящик находится на Mailbox 2010 в другом сайте Active Directory. Например если пользователь подключился к CAS-1 в сайте Site-1 и его почтовый ящик находится на почтовом сервере, размещенным в Site-2, сервер CAS-1 будет проксировать подключение на сервер CAS-2 в сайте Site-2 в соответствии с настройками EWS InternalUrl на CAS-2. Проксирование происходит не зависимо от того существует ли значение ExternalUrl или нет.

POP/ IMAP

В случае если почтовый ящик пользователя находится на Exchange 2007, сервер CAS 2010 проксирует подключения на CAS 2007.

Outlook Anywhere

CAS 2010 всегда проксирует подключения на Exchange 2007 Mailbox роль. Outlook Anywhere на Exchange 2007 необходимо отключить.

В итоге после перехода на новые серверы CAS все пользовательские подключения (кроме MAPI Exchange 2007) были переключены на CAS 2010. Схема подключений изображена на рисунке ниже.

Настройка Exchange CAS 2010

- NLB кластер

Процесс создания кластера описан в статье Creating Network Load Balancing Clusters

Свойства кластера (Cluster Properties)

Full Internet Name: Outlook.mailmig.com

Cluster Operation Mode: Multicast

Правила портов (Port Rules)

| IP-

адрес

кластера |

Начальный порт | Конечный порт | Тип | Affinity | Описание |

| IP10 | 80 | 80 | Tcp | single | Переключение клиентов с 80 на 443 порт |

| IP10 | 110 | 110 | Tcp | Single | POP3 |

| IP10 | 995 | 995 | Tcp | Single | POP3 SSL |

| IP10 | 135 | 135 | Tcp | Single | MAPI RPC |

| IP10 | 143 | 143 | Tcp | Single | IMAP |

| IP10 | 993 | 993 | Tcp | Single | IMAP SSL |

| IP10 | 443 | 443 | Tcp | single | HTTPS OWA |

| IP10 | 1024 | 65535 | Tcp | Single | MAPI RPC |

Single Affinity — трафик от клиента передается только на один узел кластера. (Exchange 2013 поддерживает режим, когда с одного клиента трафик может быть направлен на разные узлы кластера)

Пример настройки на CISCO коммутаторе:

arp IP10 MAC№1 ARPA

mac address-table static MAC№1 vlan 3 interface Po1 Po2

- Сертификаты

Сертификат для внешних публикаций

На ISA сервере добавлен только один IP и уже опубликованы различные сервисы на 443 порту, поэтому в моем случае на Listener придется заменить весь сертификат. Новый сертификат должен содержать следующие имена:

- Mail.mailmig.com

- Legacy.mailmig.com

- Autodiscover.mailmig.com

- Имена других опубликованных сервисов

Сертификаты для CAS 2010

В данном примере создан один сертификат для двух узлов CAS. Созданный сертификат экспортируется с приватным ключом на второй сервер CAS.

$data = New-ExchangeCertificate –GenerateRequest –SubjectName “C=com, O=MAILMIG Organization, CN=mail.mailmig.com” –DomainName mail.mailmig.com, srv-mx03.mailmig.com, srv-mx04.mailmig.com, pop.mailmig.ru, autodiscover.mailmig.com –FriendlyName “CAS Certificate” –KeySize 1024 –PrivateKeyExportable:$true

Set-Content -path «c:\CAS_SAN_cert.req» -Value $Data

Certreq -submit -attrib «CertificateTemplate:Webserver» -config «srv-dc01\MailmigCA» CAS_SAN_cert.req CAS_SAN_cert.cer

Certreq –accept C:\CAS_SAN_cert.cer

Enable-ExchangeCertificate –thumbprint(штампсертификата) –services IIS, POP, SMTP

Сертификаты на CAS 2007

Если в сертификате присутствует FQDN имя сервера CAS 2007, менять сертификат нет необходимости.

Создание массива CAS

New-ClientAccessArray -Fqdn «outlook.mailmig.com» -Site «Default-First-Site-Name»

Настройка DNS

Создание новых записей:

- Outlook.mailmig.com — IP10, внутренняя зона DNS

- autodiscover.mailmig.com — IP10, внутренняя зона DNS

- legacy.mailmig.com — IP1, внутренняя зона DNS

- legacy.mailmig.com — IP3, внешняя зона DNS

Изменения текущих

- mail.mailmig.com — IP10, внутренняя зона DNS

В данном случае все публикации настроены на одном IP3, но если новые правила будут публиковаться на новых IP, в нужно будет изменить записи mail и autodiscover во внешней зоне mailmig.com.

Настройка Outlook Anywhere

Enable-OutlookAnywhere -Server:srv-MX03.mailmig.com -ExternalHostName:mail.mailmig.com -SSLOffloading $false –Defaultauthenticationmethod basic

Enable-OutlookAnywhere -Server:srv-MX04.mailmig.com -ExternalHostName:mail.mailmig.com -SSLOffloading $false –Defaultauthenticationmethod basic

Настройки URL на CAS 2010 srv- mx03. mailmig. com

Те же самые настройки необходимо будет сделать на srv-mx04.mailmig.com. По сути параметр ExternalUrl не нужно указывать в этих командлетах, так как на этапе установки CAS 2010 он был добавлен(ExternalCASServerDomain ) и значения ExtrenalUrl уже настроены.

https://mail.mailmig.com/OAB — InternalURL https://mail.mailmig.com/OAB

https://mail.mailmig.com/EWS/Exchange.asmx -InternalURL https://mail.mailmig.com/EWS/Exchange.asmx -BasicAuthentication $True –WindowsAuthentication $True

https://mail.mailmig.com/Microsoft-Server-ActiveSync -InternalUrl https://mail.mailmig.com/Microsoft-Server-ActiveSync

https://mail.mailmig.com/OWA -InternalUrl https://mail.mailmig.com/OWA

Set-ECPVirtualDirectory srv-MX03\ECP* -ExternalUrl https://mail.mailmig.com/ecp -InternalUrl https://mail.mailmig.com/ecp -WindowsAuthentication $True –FormsAuthentication $False

Настройки URL на CAS 2007

Set-OABVirtualDirectory srv-MX03\OAB* -ExternalURL https://legacy.mailmig.com/OAB — -InternalURL https://mail01-srv.mailmig.com/OAB -BasicAuthentication $True –WindowsAuthentication $True

Set-WebServicesVirtualDirectory srv-MX03\EWS* -ExternalURL https://legacy.mailmig.com/EWS/Exchange.asmx -InternalURL https://mail01-srv.mailmig.com/EWS/Exchange.asmx -BasicAuthentication $True –WindowsAuthentication $True

Set-ActiveSyncVirtualDirectory –ExternalUrl https://legacy.mailmig.com/Microsoft-Server-ActiveSync -InternalUrl https://mail01-srv.mailmig.com/Microsoft-Server-ActiveSync -Identity srv-MX03\Microsoft-Server-ActiveSync* -BasicAuth $True –WindowsAuth $True

Set-OWAVirtualDirectory srv-MX03\OWA* -ExternalUrl https://legacy.mailmig.com/OWA -InternalUrl https://mail01-srv.mailmig.com/OWA -WindowsAuthentication $True –FormsAuthentication $False

После того как на серверах Exchange все настройки сделаны, осталось изменить правила на ISA Proxy01-srv

Правила описаны «как есть», возможно их можно было оптимизировать, например убрать лишние пути в правиле CAS 2010 OutlookAnywhere.

Последовательность правил следующая:

- Exch2010OutlookAnywhere

- Exch2007OWA

- Exch2010ActiveSync

- Exch2010OWA

Листенер, применяемый во всех правилах публикации почтовых систем.

Правило для OWA CAS 2007

Правило для OWA CAS 2010

Правило для OutlookAnywhere

Правило для EAS

С переключением на новые серверы CAS у меня возник один нюанс — связан он с тем, что SSO при перенаправлениях с CAS 2010 на CAS 2007 работает только в случае авторизации FBA. Так как на ISA только один IP на «внешнем» адаптере и для него уже сделан листенер с авторизацией FBA и делегированием авторизации NTLM, внутренним пользователям OWA при перенаправлении на legacy придется вводить логин и пароль повторно. В этом случае можно сделать следующее:

Указать mail.mailmig.com во внутренней зоне DNS на «внутренний» адаптер ISA сервера(IP2), а в правиле OWA указать принимать подключения из объекта-сети, где находятся пользователи(в моем случае это Internal). После того, как были изменены настройки возникло две проблемы, первая связана с тем, что в службу тех. поддержки начали обращаться пользователи с проблемой что у них не доступен Интернет, вторая проблема возникала у пользователей Outlook, при старте которого через небольшое время появлялась табличка логона, при этом сообщения отправлялись и принимались. Первая проблема была связана с тем, что сервис wpad был настроен на 80 порту и тот же порт был включен на листере. Вторая проблема заключалась в том, что на CAS 2007 была изменена настройка по умолчанию для Autodiscover, которая вместо FQDN сервера указывала на mail.mailmig.com в этом случае подключение проходило через ISA c использованием не Integrated Windows а FBA. Поэтому такого рода настройки лучше проводить на выделенных IP, а так же необходимо продумывать все мелочи, исходя из этого мы с заказчиком решили, что так как миграция почтовых ящиков на новый сервер будет не продолжительной те не многочисленные пользователи OWA, которые подключаются из внутренних сетях будут вводить логин и пароль несколько раз.

Общая информация

Если у вас есть учётная запись на сервере MS Exchange 2007 или выше, вы можете создать в The Bat! ящик и настроить его на работу с почтой по протоколу EWS (Exchange Web Services). Устанавливать дополнительные программы или использовать профиль Outlook, как в случае с MAPI, при этом не нужно. Помимо писем, The Bat! будет загружать также другие компоненты MS Exchange, такие как календари, контакты, задачи, заметки.

При первом подключении к серверу The Bat! импортирует загруженные контакты в адресную книгу. Если для писем, заданий или событий в календаре назначены напоминания, The Bat! добавит их в собственный Планировщик. Все остальные компоненты MS Exchange носят лишь информационный характер.

Создание нового почтового ящика EWS

В диалоговом окне Создание нового почтового ящика введите ваш электронный адрес и пароль для доступа к учётной записи Exchange, выберите "Веб-службы Exchange (EWS) " в поле со списком Протокол и нажмите на кнопку Далее .

The Bat! использует службу автообнаружения Exchange , чтобы автоматически получить с вашего сервера Exchange информацию для настройки учётной записи. Если ваш сервер Exchange настроен правильно, The Bat! обнаружит конечную точку сервера Exchange и отобразит ее адрес в соответствующем поле.

Если программа обнаружит конечную точку, нажмите Далее .

Если найти конечную точку сервера Exchange не удастся (поле "Конечная точка сервера Exchange " останется пустым), вы можете:

- Изменить учётные данные и проверить соединение

- Ввести конечную точку сервера Exchange вручную

(вход по домену/пользователю

)

Или

(вход по UPN )

На первом снимке экрана для доступа используется имя домена и имя пользователя, разделённые обратной косой.

На втором снимке экрана для доступа используется UPN: имя для входа, знак "@" и имя домена.

Нажмите кнопку Проверить! , чтобы The Bat! начал поиск конечной точки сервера Exchange. Каждый раз мастер настройки будет запускать несколько заданий одновременно, чтобы найти лучшее решение. Все найденные конечные точки Exchange будут добавлены в выпадающее меню. Анимация будет отображаться, пока процесс поиска не завершится.

Обратите внимание : если вы не знаете, какое имя пользователя нужно указать для доступа к серверу Exchange, введите данные доступа, которые вы используете для доступа к вашей учётной записи через OWA (Outlook Web Access).

Если программе не удастся определить конечную точку сервера Exchange, попросите администратора вашего сервера предоставить вам конечную точку и данные доступа (UPN и пароль либо имя пользователя и пароль).

Позже вы можете изменить настройки доступа в меню Ящик -> Свойства почтового ящика -> Транспорт .

Если конечная точка сервера Exchange автоматически не обнаружилась или недоступна, это может означать, что администратор сервера Exchange заблокировал доступ по протоколу EWS. Для проверки попытайтесь соединиться с https://mail.company.com/ews/exchange.asmx: при этом должно появиться окно аутентификации.

После успешной аутентификации вы должны получить WSDL-определение EWS. Если вы не получили его, обратитесь к администраторам вашего сервера Exchange с просьбой изменить соответствующие настройки сервера.

Чтобы получить конечную точку сервера Exchange, вы можете также использовать страницу, предоставленную Microsoft: https://testconnectivity.microsoft.com

На вкладке Exchange Server выберите раздел Microsoft Exchange Web Services Connectivity Tests и после тестирования изучите детали – вы должны увидеть значение EwsUrl. Этот адрес используйте в качестве конечной точки сервера Exchange в The Bat!

Вы можете также задать параметры проверки сертификатов. Предупреждение системы безопасности может появиться, если ваш сервер Exchange использует самоподписанный сертификат либо сертификат, срок действия которого истёк:

Вы можете добавить его в хранилище сертификатов Windows (View Certificate | Install Certificate | Next | Place all certificates in the following store | Browse | | OK | Next | Finish).

Чтобы не получать предупреждение системы безопасности, вы можете включить опцию Не проверять сертификат узла .

Внимание : вы можете не проверять сертификат, только если вы доверяете источнику.

Когда процесс автообнаружения завершится, нажмите Далее .

Поле Ваше имя отобразит ваше имя на сервере Exchange. Если соединение было установлено, то в этом поле вы увидите полное имя, которое программа получила с сервера. В ином случае, в этом поле отобразится то имя, которое вы указали на первом шаге создания ящика.

Во втором поле будет указано название вашего ящика в дереве папок.

Ниже можно выбрать домашний каталог почтового ящика - место, где будет храниться вся информация, связанная с ним. Если вы хотите выбрать другой каталог, нажмите кнопку Обзор и укажите желаемую директорию.

Нажмите Готово , чтобы завершить процесс создания нового ящика. Как только ящик появится в дереве папок, программа установит соединение с сервером и загрузит папки с их содержимым.

Получение писем и структура папок

The Bat! загрузит все папки с их содержимым (за исключением папок Deletions, Archive и Recoverable) при первом соединении с сервером.

Кроме стандартных папок, программа загрузит папки Календарь, Контакты, Задачи и некоторые другие, которые будут отображать такие компоненты MS Exchange, как события, контакты, задачи, заметки, RSS-подписки. The Bat! также может загружать содержимое общих папок Exchange. Если у вас есть права на общую папку, вы увидите её в папке All Public Folders.

Программа отобразит все атрибуты, используемые в Outlook, которые соответствуют функциональности The Bat! и RFC822, такие как Тема, Отправитель, Получатель, Копия, Скрытая копия и другие заголовки, флаги, прикрепленные файлы, теги, шифрование, дату и время получения и создания письма, размер.

Программа может загружать письма, полученные с определенного дня. При создании ящика вы можете включить опцию Загружать элементы, созданные после и указать дату. Письма, полученные раньше этого дня, The Bat! не загрузит. Включить эту опцию можно также в свойствах ящика в разделе «Транспорт».

Если вы подключены к социальным сетям в Outlook (Twitter, Facebook, LinkedIn), папки с контактами этих социальных сетей также отобразятся в дереве ящиков в The Bat! Каждый такой контакт содержит прикрепленную визитную карточку vCard, фото или другие файлы, которые вы назначили этому контакту.

The Bat! может также загружать контакты из корпоративной сети. Для этого при создании ящика включите опцию Загружать контакты Active Directory . Эту опцию можно включить также в свойствах ящика в разделе «Транспорт». Контакты из корпоративной сети сохраняются в папке EWS ящика Active Directory. Контакты в этой папке нельзя удалять или перемещать. Программа автоматически импортирует контакты из корпоративной сети в адресную книгу EWS.

Когда вы первый раз установите соединение с сервером, The Bat! создаст адресную книгу и импортирует в неё загруженные контакты. Имя такой адресной книги состоит из названия ящика и пометки “”:

Вы можете изменить название этой адресной книги, но она по-прежнему будет связана с ящиком EWS. Если вы удалите адресную книгу, контакты исчезнут из интерфейса The Bat! Вы сможете импортировать их вновь из файла <имя контакта>.vcf, прикрепленного к каждому контакту. При следующем соединении с сервером The Bat! обнаружит, что адресная книга отсутствует и создаст новую.

Если вы назначили напоминание письму, задаче либо событию в Outlook или OWA, The Bat! добавит это напоминание в Планировщик, как только вы загрузите это письмо/задачу/событие. Программа оповестит вас о событии в назначенное время.

Если вы создадите элемент на сервере Exchange, The Bat! загрузит его при соединении с сервером. Однако элементы, созданные в The Bat! не будут передаваться на сервер, они хранятся локально.

Синхронизация

Когда The Bat! загружает элементы MS Exchange, они сохраняются локально. Если при этом на сервере эти элементы изменяются, The Bat! не отобразит их до тех пор, пока вы не очистите кэш папки.

Если вы удаляете элементы при помощи клавиши Delete, они удалятся с сервера Exchange.

Если вы удаляете элементы, используя альтернативное удаление (сочетание клавиш Shift+Delete), они также удалятся с сервера (в данном случае используется Exchange soft delete mode). Если вы восстановите удаленные элементы в The Bat! через меню Папка -> Просмотреть удаленные письма (чтобы восстановить удаленное письмо, выделите его и нажмите клавишу Delete), они сохранятся лишь локально.

Если вы удалите письмо, загруженное в The Bat!, с сервера Exchange, оно не удалится из программы, однако, если вы очистите кэш папки, письмо повторно не загрузится.

При перемещении и копировании писем и элементов Exchange в папки ящика EWS, они загружаются и на сервер в соответствующие папки. При перемещении письма из папки оно удаляется из папки на сервере.

The Bat! поддерживает синхронизацию флагов Прочитанное/Непрочитанное, Помечено флажком и принимает флаг Парковано (“is draft” в терминологии Exchange). Например, если вы пометите письмо как прочитанное в The Bat!, в другом почтовом клиенте оно также отобразится как прочитанное. Флаги Отвечено и Переслано/Перенаправлено не синхронизируются.

The Bat! синхронизирует приоритет писем и пометку конфиденциальности (Sensitivity). Пометка конфиденциальности отображается как тег. Чтобы изменить ее, нажмите правой кнопкой мышки на письмо и выберите пометку в разделе «Теги». Атрибуты, которые не поддерживаются в The Bat!, отображаются как теги. Синхронизация цветовых групп не поддерживается.

Управление папками

Папки в The Bat! отображаются на языке, установленном в вашей учётной записи на сервере (OWA -> Параметры -> Региональные -> Язык -> Сохранить). Если вы поменяете язык в настройках OWA, названия папок в The Bat! также изменятся.

Если вы переименуете, переместите или удалите папку в The Bat!, эти изменения отобразятся и на сервере, а значит, и в других почтовых клиентах. Если вы создадите папку в The Bat!, она появится на сервере. Если структура папок на сервере изменяется (вы переименовываете, создаете, удаляете или перемещаете папки), The Bat! также обновит структуру папок при соединении с сервером.

Если вы не хотите видеть папку в дереве ящиков, но хотите сохранить ее на сервере, вы можете скрыть ее: выберите папку, нажмите клавишу Delete и выберите опцию Скрыть папку .

Чтобы скрывать папки, необходимо также включить опцию в меню Ящик -> Свойства почтового ящика -> Транспорт :

Если эта опция отключена, скрытые папки восстановятся при следующем соединении с сервером.

Таким образом, вы можете включить опцию Сохранять список скрытых папок и скрывать папки. Чтобы вновь отобразить все скрытые папки, отключите эту опцию и вызовите команде «Получить новую почту».

Вы можете также очистить кэш папок, нажав на кнопку Очистить кэш в меню Папка –> Свойства папки -> Свойства EWS . После очистки The Bat! загрузит с сервера элементы Exchange заново.