Зачем нужны разрешения ntfs. Установка разрешений NTFS и особых разрешений Программа быстрое назначение прав в ntfs

Ниже проиллюстрирована следующая ситуация: пользователь Пользователь1 имеет разрешение Write (Запись) на папку "Данные". Кроме того, он является членом группы Everyone (Все), которой присвоено разрешение Read (Чтение). Следовательно, фактическим разрешением пользователя Пользователь1 будет комбинация разрешений Read и Write, но только для папки "Данные".

В отличие от прав доступа к общим ресурсам, разрешения NTFS не предоставляют доступ к вложенным папкам папки "Данные".

Пример разрешений ntfs для файла

Ниже проиллюстрирована следующая ситуация: пользователь Пользователь1 имеет разрешения Read (Чтение) и Write (Запись) для файла Файл1 папки "Данные". Кроме того, он является членом группы Отдел продаж, которая имеет другое разрешение для папки "Данные" - Read (Чтение). В результате Пользователь1 получит разрешение на чтение папки "Данные", а также на чтение и запись в файл Файл1, так как разрешения NTFS для файлов имеют преимущество над разрешениями для папок.

Разрешения NTFS обеспечивают надежную защиту папок и файлов, расположенных на томах файловой системы Windows NT (NTFS).

Разрешения NTFS для папок и файлов распространяются как на пользователей, непосредственно работающих на компьютере, так и на обращающихся к защищенным объектам компьютера по сети.

Как и в случае с правами доступа к общим ресурсам, пользователь может получить разрешение NTFS либо непосредственно, либо являясь членом одной или нескольких групп, имеющих разрешение.

Подобно правам доступа к общим ресурсам, фактические разрешения NTFS для пользователя представляют собой комбинацию разрешений пользователя и групп, в состав которых он входит. Единственное исключение из этого правила - разрешение No Access (Нет доступа), которое отменяет все остальные разрешения.

В отличие от прав доступа к общим ресурсам, разрешения NTFS могут быть разными для папки и файлов (папок), вложенных в нее.

Разрешения NTFS для файла имеют преимущество над разрешениями для папки, в которой он содержится.

Права доступа и разрешения ntfs

Права доступа к общим ресурсам томов NTFS действуют совместно с разрешениями для файлов и папок. На этом занятии Вы узнаете, как обеспечить защиту дисковых ресурсов, комбинируя разрешения NTFS и права доступа.

Основные сведения

Чтобы пользователи могли обращаться по сети к дисковым ресурсам, нужно предоставить в общее пользование папки, содержащие эти ресурсы. Такие папки можно защитить, присвоив пользователям и группам соответствующие права доступа. Однако права доступа к общим ресурсам обеспечивают лишь ограниченную защиту, так как они:

предоставляют одинаковый уровень доступа ко всем папкам и файлам, находящимся в общей папке;

не обеспечивают защиту ресурса от локального пользователя;

не могут быть использованы для защиты отдельных файлов.

Если общая папка находится на томе NTFS, то можно воспользоваться разрешениями NTFS, чтобы изменить или запретить доступ пользователей к папкам и файлам, расположенным в общей папке. Применение разрешений NTFS и прав доступа обеспечивает наивысшую степень защиты.

Вот простейший способ сочетания разрешений NTFS и прав доступа: сохраните право доступа по умолчанию Full Control (Полный контроль), присвоенное группе Everyone (Все), и присвойте отдельным учетным записям групп и пользователей разрешения NTFS для конкретных папок и файлов общей папки.

При сочетании прав доступа и разрешений NTFS доступ всегда определяется самым строгим ограничением. Например, если для папки установлено право доступа Full Control (Полный контроль) и разрешение NTFS Read (Чтение), то результирующим разрешением будет более строгое Read.

Ниже проиллюстрирована следующая ситуация: пользователь Пользователь1 имеет право доступа Read (Чтение) к общей папке "Общедоступные данные" на компьютере Компьютер1 (при подключении по сети) и разрешение NTFS Full Control (Полный контроль) для Файла А этой папки. В результате Пользователь1 получит доступ к файлу Файл А только для чтения, так как Read - более строгое ограничение. Доступ пользователя Пользователь2 к Файлу Б также - только чтение, так как разрешение NTFS Read и право доступа Read приводят к одинаковым ограничениям.

Когда Пользователь1 работает на компьютере Компьютер1, то на него не распространяются права доступа к папке "Общедоступные данные". Тем не менее действие разрешений NTFS (полный контроль для файла А и доступ только для чте к файлу Б) сохраняется. Если же Пользователь1 подключится к этой общей naпке он, как и Пользователь1, получит право только на чтение.

Для управления доступом пользователей к папкам и файлам используется детализированная и сложная система разрешений. Механизм управления доступом к объектам Windows — один из самых детализированных среди известных операционных систем. Для файлов и папок существует не менее 14 разрешений NTFS, которые могут быть включены или блокированы — и проверены. Эти разрешения можно назначать файлам или папкам и пользователям или группам. Кроме того, можно назначать порядок наследования разрешений для файлов или папок и пользователей или групп. В лабиринте разрешений легко заблудиться. В данной статье речь пойдет о том, как действуют разрешения для папок и файлов, и о наиболее эффективных способах их применения.

Основы доступа к объектам

Пользователь никогда не входит в непосредственное “соприкосновение” с каким-либо объектом Windows. Весь доступ к объектам осуществляется через программы (например, Windows Explorer, Microsoft Office) или процессы. Программа, которая обращается к ресурсам от лица пользователя, выполняет процедуру, которая называется имперсонализацией (impersonation). Программа, которая обращается к удаленному ресурсу, выполняет процедуру, которая называется делегированием (delegation).

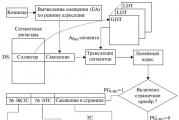

После регистрации пользователя его системный идентификатор (System Identifier — SID) и идентификаторы SID группы обрабатываются процессом lsass.exe, который генерирует маркер безопасного доступа пользователя. В маркер безопасного доступа вводится и другая информация, в том числе о назначенных пользователю правах (разрешениях), ID сеанса пользователя (уникален для каждого сеанса), маске разрешений с детальным описанием типа запрошенного доступа. Права, назначенные пользователю, можно увидеть с помощью команды

Если программа обращается от лица пользователя к защищенному ресурсу, то монитор защиты (security reference monitor) Windows запрашивает у программы маркер безопасного доступа пользователя. Затем монитор защиты анализирует маркер, чтобы определить эффективные разрешения пользователя, и разрешает или запрещает выполнение запрошенной пользователем операции. Эффективные разрешения более подробно описаны ниже.

Разрешения Share

Каждый защищенный объект Windows — в том числе файлы, папки, общие ресурсы, принтеры и разделы реестра — поддерживает разрешения безопасности. Любую папку Windows можно сделать общедоступной, чтобы разрешить дистанционный доступ. Разрешения Share можно назначать любым объектам folder и printer в Windows, но разрешения применяются, только если обращение к объекту происходит через сетевой ресурс. К разрешениям Folder Share относятся Full Control, Change и Read.

Субъекты безопасности, которым присвоено право полного доступа (Full Control) к объекту, могут производить с объектом почти любые операции. Они могут удалить, переименовать, копировать, переместить и изменить объект. Пользователь с правом Full Control может изменить разрешения Share объекта и стать владельцем объекта (если он уже не является владельцем и не имеет разрешения Take Ownership). Таким образом, любой пользователь с разрешением Full Control может отменить разрешения других лиц, в том числе администратора (хотя администратор может всегда вернуть себе владение и разрешения). Возможность изменять разрешения — обязательное требование любой операционной системы с избирательным управлением доступом (discretionary access control — DAC), такой как Windows.

В большинстве случаев, основное разрешение доступа к ресурсу, необходимое обычным пользователям – Change. С помощью разрешения Change пользователь может добавлять, удалять, изменять и переименовывать любые ресурсы в соответствующей папке. Разрешение Read обеспечивает просмотр, копирование, переименование и печать объекта. Пользователь с разрешением Read может копировать объект в другое место, в котором имеет право Full Control.

Разрешения NTFS

Если в Windows используется файловая система NTFS (а не FAT), то все файлы, папки, разделы реестра и многие другие объекты имеют разрешения NTFS. Разрешения NTFS применяются как при локальном, так и при дистанционном доступе к объекту. Для просмотра и изменения разрешений NTFS файла или папки достаточно щелкнуть правой кнопкой мыши на объекте, выбрать пункт Properties и перейти к вкладке Security.

В Таблице 1 показаны 7 суммарных разрешений NTFS. Суммарные разрешения представляют собой различные комбинации 14 более детализированных разрешений, показанных в Таблице 2. Просмотреть детализированные разрешения можно, открыв диалоговое окно Advanced Security Settings для объекта щелчком на кнопке Advanced во вкладке Security, а затем щелкнуть на кнопке Edit во вкладке Permissions. Знакомиться с детализированными разрешениями объекта (особенно требующего повышенной безопасности) — полезная привычка, хотя для этого требуется больше усилий. Суммарные разрешения не всегда точно отражают состояние детализированных разрешений. Например, мне приходилось видеть суммарное разрешение Read, хотя в действительности пользователь имел разрешение Read & Execute.

Аналогично разрешению Full Control Share, разрешение Full Control NTFS предоставляет владельцам большие возможности. Пользователи, не являющиеся администраторами, часто имеют разрешение Full Control в своем домашнем каталоге и других файлах и папках. Как уже отмечалось, обладатель прав такого уровня может изменять разрешения файла и назначить себя владельцем. Вместо того чтобы предоставлять пользователям разрешение Full Control, можно дать им лишь право Modify. Если пользователь — владелец файла, то при необходимости можно вручную запретить ему изменять разрешения.

Технически, разрешения NTFS известны как избирательные списки управления доступом (discretionary ACL — DACL). Разрешения аудита известны как системные ACL (SACL). Большинство защищенных объектов NTFS располагают разрешениями обоих видов.

Влияние доверительных отношений Windows

По умолчанию все домены и леса Windows 2000 и более поздних версий имеют двусторонние доверительные отношения со всеми другими доменами леса. Если домен доверяет другому домену, то все пользователи в доверенном домене имеют те же разрешения безопасности в доверяющем домене, что и группа Everyone и группа Authenticated Users доверяющего домена. В любом домене многие разрешения этим группам назначаются по умолчанию, и доверительные отношения неявно обеспечивают широкие права, которые не были бы предоставлены в ином случае. Следует помнить, что если доверительные отношения не носят выборочного характера, то любые разрешения, предоставляемые группам Everyone и Authenticated Users, назначаются и всем другим пользователям в лесу.

Проверка разрешений из командной строки

Администраторы часто используют такие инструменты командной строки, как subinacl.exe, xacls.exe и cacls.exe для проверки разрешений NTFS. Subinacl входит в набор ресурсов Windows Server 2003 Resource Kit Tools. С помощью Subinacl можно просматривать и изменять разрешения NTFS для файлов, папок, объектов, разделов реестра и служб. Самая важная возможность Subinacl — скопировать разрешения пользователя, группы или объекта и применить их к другому пользователю, группе или объекту в том же или другом домене. Например, при перемещении пользователя из одного домена в другой в Windows создается новая учетная запись user; все ранее существовавшие SID или разрешения, связанные с первоначальным пользователем, отменяются. Скопировав разрешения в новую учетную запись user с помощью Subinacl, можно сделать их идентичными. Xcacls функционирует аналогично Subinacl и входит в состав комплекта ресурсов Windows 2000 Server Resource Kit.

Программа Cacls описана в опубликованной компанией Microsoft статье “Undocumented CACLS: Group Permissions Capabilities”. Это более старый инструмент, который появился в составе Windows со времени Windows NT. Cacls не столь полезна, как Subinacl или Xacls, но утилита всегда имеется в системе Windows. С помощью Cacls можно просматривать и изменять файлы и разрешения по пользователям и группам, но не создавать детализированные разрешения NTFS. В настоящее время возможности Cacls ограничены работой с разрешениями No Access, Read, Change и Full Control, которые соответствуют разрешениям NTFS, но не разрешением Share. Кроме того, разрешение Read программы Cacls соответствует разрешению Read & Execute системы NTFS.

Наследование

По умолчанию все файлы, папки и разделы реестра наследуют разрешения от родительского контейнера. Наследование можно активизировать или отключить для индивидуальных файлов, папок или разделов реестра и для отдельных пользователей или групп. Как мы видим на Экране 1, поле Apply To на вкладке Permissions диалогового окна Advanced Security Settings показывает, ограничено ли действие конкретного разрешения текущим контейнером, или оно распространяется на подпапки и файлы. Администратор может назначить разрешение (для отдельных пользователей), которые наследуются или нет. В данном примере группа Everyone имеет разрешение Read & Execute в текущей папке, и это разрешение не наследуется.

Если файл или папка наследует большинство своих разрешений, но имеет также и набор явно заданных разрешений, то последние всегда имеют приоритет перед унаследованными правами. Например, можно предоставить пользователю разрешение Full Control-Deny в корневом каталоге конкретного тома, и задать наследование этих разрешений всеми файлами и папками диска. Затем можно назначить любому файлу или папке на диске право доступа, которое отменяет унаследованный режим Full Control-Deny.

Эффективные разрешения

Монитор защиты Windows определяет эффективные разрешения пользователей (реальные разрешения, которыми они располагают на практике) с учетом нескольких факторов. Как отмечалось выше, монитор защиты сначала собирает информацию об индивидуальной учетной записи пользователя и всех группах, к которым он принадлежит, и обобщает все разрешения, назначенные всем пользовательским и групповым SID. Если разрешения Deny и Allow существуют на одном уровне, то, как правило, приоритет имеет Deny. Если приоритет получает Full Control-Deny, то пользователь, как правило, не имеет доступа к объекту.

По умолчанию при учете разрешений NTFS и Share (пользователь подключается к ресурсу через сеть) монитор защиты должен собрать все разрешения Share и NTFS. В результате эффективные разрешения пользователя представляют собой набор разрешений, предоставленных как разрешениями Share, так и NTFS.

Например, в конечном итоге у пользователя могут оказаться Share-разрешения Read и Change, и NTFS-разрешения Read и Modify. Эффективные разрешения — самый ограниченный набор разрешений. В данном случае разрешения почти идентичны. Эффективными разрешениями будут Read и Change/Modify. Многие администраторы ошибочно полагают, что эффективные разрешения — только Read, из-за плохих, чрезмерно упрощенных примеров или устаревшей документации.

В диалоговом окне Advanced Security Settings в Windows XP и более новых версиях появилась вкладка Effective Permissions (см. Экран 2). К сожалению, на вкладке Effective Permissions отражаются только разрешения NTFS. Не учитывается влияние разрешений Share, групп на базе действий, членства в которых пользователь не имеет, и других факторов, таких как файловая система с шифрованием (Encrypting File System — EFS). Если EFS активизирована для файла или папки, то пользователь с соответствующими разрешениями NTFS и Share может лишиться возможности доступа к объекту, если не имеет права доступа EFS к папке или файлу.

- Осмотрительно предоставлять разрешения Full Control обычным пользователям. Полезно назначить им вместо этого разрешение Modify. В большинстве случаев такой подход обеспечивает пользователям все необходимые разрешения, не позволяя изменять права или присваивать себе владение.

- Аккуратно работайте с группой Everyone; лучше использовать группу Authenticated Users (или Users), или специальную группу с ограниченными правами. Важные упущения группы Authenticated Users — отсутствие Guest и неаутентифицированного пользователя.

- Нередко сетевых администраторов просят ввести гостевые учетные записи для сторонних пользователей (например, консультантов, подрядчиков, внештатных программистов). Но права обычного пользователя часто избыточны для гостя. Следует сформировать и использовать группу, права которой по умолчанию сильно урезаны (например, разрешение Full Control-Deny для корневых каталогов), а затем явно разрешить доступ только к файлам и папкам, необходимым данной гостевой учетной записи. Явно назначаемые разрешения предпочтительны, поскольку предоставляют гостевым пользователям именно те разрешения, которые необходимы для их работы, но не больше.

- Следует проявлять осторожность, налагая запреты на группы Everyone и Users, так как администраторы входят и в эти группы.

- В случае доверительных отношений с другими доменами полезно применять одностороннее и селективное доверие, чтобы ограничить права пользователей доверенного домена.

- Необходимо периодически осуществлять аудит разрешений NTFS и Share, чтобы убедиться в том, что они максимально ограничены.

Используя эти рекомендации и справочные таблицы с кратким описанием всех разрешений, можно смело отправляться в лабиринт файловой системы. Администратор сможет уверенно назначать разрешения для файлов, папок, пользователей и групп.

Таблица 1. Сводка разрешений NTFS

|

Разрешение |

Действие |

|

Обеспечивает просмотр, копирование, печать и переименование файлов, папок и объектов. Не позволяет запускать выполняемые программы, кроме файлов сценариев. Позволяет считывать разрешения объектов, атрибуты объектов и расширенные атрибуты (например, бит Archive, EFS). Позволяет составить список файлов и подпапок папки |

|

|

Разрешения чтения, плюс создание и перезапись файлов и папок |

|

|

List (Folders Only) |

Позволяет просматривать имена файлов и подпапок внутри папки |

|

Чтение разрешений и запуск программных файлов |

|

|

Предоставляет все разрешения, кроме возможности присвоить владение и назначать разрешения. Позволяет читать, удалять, изменять и перезаписывать файлы и папки |

|

|

Обеспечивает полное управление папками и файлами, в том числе позволяет назначать разрешения |

|

|

Special Permissions |

Позволяет составлять комбинации из 14 более детальных разрешений, которые не входят ни в одно из остальных 6 суммарных разрешений. К этой группе относится разрешение Synchronize |

Таблица 2. Детальные разрешения NTFS

|

Разрешение |

Действие |

|

Traverse Folder / Execute File |

Traverse Folder позволяет перемещаться по папкам для доступа к другим файлам и папкам, даже если субъект безопасности не имеет разрешений в транзитной папке. Применяется только к папкам. Traverse Folder вступает в силу, только если субъект безопасности не имеет разрешения Bypass traverse checking user (предоставляется группе Everyone по умолчанию). Execute File позволяет запускать программные файлы. Назначение разрешения Traverse Folder для папки не устанавливает автоматически разрешения Execute File для всех файлов в папке |

|

List Folder / Read Data |

Обеспечивает просмотр имен файлов и подпапок в папке. List Folder воздействует только на содержимое папки — оно не влияет на то, будет ли внесена в список папка, для которой назначается разрешение. Read Data позволяет просматривать, копировать и печатать файлы |

|

Субъект безопасности видит атрибуты объекта (например, Read-only, System, Hidden) |

|

|

Read Extended Attributes |

Субъект безопасности видит расширенные атрибуты объекта (например, EFS, Compression) |

|

Create Files / Write Data |

Create Files позволяет создавать файлы внутри папки (применяется только к папкам). Write Data позволяет вносить изменения в файл и перезаписывать существующий контент (применяется только к файлам) |

|

Create Folders / Append Data |

Create Folders позволяет создавать папки внутри папки (применяется только к папкам). Append Data позволяет вносить изменения в конец файла, но не изменять, удалять или перезаписывать существующие данные (применяется только к файлам) |

|

Write Attributes |

Определяет, может ли субъект безопасности записывать или изменять стандартные атрибуты (например, Read-only, System, Hidden) файлов и папок. Не влияет на содержимое файлов и папок, только на их атрибуты. |

|

Write Extended Attributes |

Определяет, может ли субъект безопасности записывать или изменять расширенные атрибуты (например, EFS, Compression) файлов и папок. Не влияет на содержимое файлов и папок, только на их атрибуты |

|

Delete Subfolders and Files |

Позволяет удалять подпапки и файлы, даже если разрешение Delete не предоставлено подпапке или файлу |

|

Позволяет удалять папку или файл. При отсутствии разрешения Delete для файла или папки ее можно удалить, если имеется разрешение Delete Subfolders and Files в родительской папке |

|

|

Read Permissions |

|

|

Change Permissions |

Позволяет изменять разрешения (например, Full Control, Read, Write) файла или папки. Не позволяет изменять сам файл |

|

Определяет, кто может быть владельцем файла или папки. Владельцы всегда могут иметь Full Control, и их разрешения в файле или папке не могут быть постоянно отменены, если при этом не отменяется и право владения |

|

|

Администраторы редко используют это разрешение. Применяется для синхронизации в многопотоковых, многопроцессных программах и определяет взаимодействие между несколькими потоками, которые обращаются к одному ресурсу |

Информация взята из тринадцатой главы книги «Windows 2000. Руководство администратора». Автор Уильям Р. Станек (William R. Stanek).

На томах с файловой системой NTFS Вы можете установить разрешения безопасности для файлов и папок. Эти разрешения предоставляют или запрещают доступ к файлам и папкам. Для просмотра текущих разрешений безопасности выполните следующее:

Общее представление о разрешениях для файлов и папок

В Таблице 13-3 отражены базовые разрешения, применимые к файлам и папкам.

Существуют следующие базовые разрешения на доступ к файлам: Полный доступ (Full Control), Изменить (Modify), Чтение и Выполнение (Read & Execute), Чтение (Read) и Запись (Write).

Для папок применимы такие базовые разрешения: Полный доступ (Full Control), Изменить (Modify), Чтение и Выполнение (Read & Execute), Список содержимого папки (List Folder Contents), Чтение (Read) и Запись (Write).

При установке разрешений для файлов и папок всегда следует учитывать следующее:

| Для запуска сценариев достаточно иметь разрешение на Чтение (Read). Разрешение на Выполнение файла (особое разрешение Execute File) не обязательно. | |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| Для доступа к ярлыку и связанному объекту требуется разрешение на Чтение (Read). | |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| Разрешение на Запись в файл (особое разрешение Write Data) при отсутствии разрешения на Удаление файла (особое разрешение Delete) все еще позволяет пользователю удалять содержимое файла. | |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| Если пользователь имеет базовое разрешение Полный доступ (Full Control) к папке, он может удалять любые файлы в такой папке, независимо от разрешений на доступ к этим файлам. Таблица 13-3 – Базовые разрешения для файлов и папок в Windows 2000

Базовые разрешения созданы при помощи объединения в логические группы особых разрешений, которые показаны в Таблице 13-4 (для файлов) и 13-5 (для папок). Особые разрешения можно назначить индивидуально, используя дополнительные параметры настройки. При изучении особых разрешений для файлов, необходимо учитывать следующее: |

|||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| Если группе или пользователю явно не определены права доступа, то доступ к файлу для них закрыт. | |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| При вычислении действующих разрешений пользователя принимаются во внимание все разрешения назначенные пользователю, а также группам, членом которых он является. Например, если пользователь GeorgeJ имеет доступ на Чтение (Read), и в то же время входит в группу Techies, у которой доступ на изменение (Modify), то в результате, у пользователя GeorgeJ появляется доступ на изменение (Modify). Если группу Techies включить в группу Администраторы (Administrators) с полным доступом (Full Control), то GeorgeJ будет полностью контролировать файл. Таблица 13-4 – Особые разрешения для файлов

В Таблице 13-5 показаны особые разрешения, используемые для создания базовых разрешений для папок. При изучении особых разрешений для папок необходимо учитывать следующее: |

|||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| При установке разрешений для родительской папки можно привести элементы разрешений файлов и подпапок в соответствие с разрешениями текущей родительской папки. Для этого нужно установить флажок Сбросить разрешения для всех дочерних объектов и включить перенос наследуемых разрешений (Reset Permissions On All Child Objects And Enable Propagation Of Inheritable Permissions) . | |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| Создаваемые файлы наследуют некоторые разрешения от родительского объекта. Эти разрешения показаны, как разрешения файла по умолчанию. Таблица 13-5 – Особые разрешения для папок

|

Установка разрешений для файлов и папок

Для установки разрешений для файлов и папок выполните следующее:

| 1. | В выберите файл или папку и щелкните правой кнопкой мыши. |

| 2. | В контекстном меню выберите команду Свойства (Properties)

и в диалоговом окне перейдите на вкладку Безопасность (Security)

, показанную на Рисунке 13-12.

|

| 3. | В списке Имя (Name)

перечислены пользователи или группы, имеющие доступ к файлу или папке. Чтобы изменить разрешения для этих пользователей или групп, выполните следующее: Выделите пользователя или группу, разрешения для которых Вы хотите изменить. Используйте список Разрешения: (Permissions)

для задания или отмены разрешений. Совет. Флажки унаследованных разрешений затенены. Для отмены унаследованного разрешения измените его на противоположное. |

| 4. | Для установки разрешений пользователям, контактам, компьютерам или группам, которых нет в списке Имя (Name)

, нажмите кнопку Добавить (Add)

. Появится диалоговое окно , показанное на Рисунке 13-13.

|

| 5. | Используйте диалоговое окно Выбор: Пользователь, Компьютер или Группа (Select Users, Computers, Or Groups)

для выбора пользователей, компьютеров или групп, для которых Вы хотите установить разрешения доступа. Это окно содержит поля, описание которых приводится ниже: Искать в (Look In)

Этот раскрывающийся список позволяет просмотреть доступные учетные записи других доменов. В том числе, список текущего домена, доверенных доменов и других доступных ресурсов. Чтобы увидеть все учетные записи в папке, выберите Весь каталог (Entire Directory)

. Имя (Name)

Эта колонка показывает существующие учетные записи выбранного домена или ресурса. Добавить (Add)

Эта кнопка добавляет выделенные имена в список выбранных имен. Проверить имена (Check Names)

Эта кнопка позволяет проверить имена пользователей, компьютеров или групп в списке выбранных имен. Это может быть полезно, когда имена вводятся вручную и необходимо убедиться в их правильности. |

| 6. | В списке Имя (Name) выделите пользователя, контакт, компьютер или группу для настройки, затем установите или снимите флажки в области Разрешения: (Permissions) для определения прав доступа. Повторите эти же действия и для других пользователей, компьютеров или групп. |

| 7. | По завершении работы нажмите кнопку OK. |

Аудит системных ресурсов

Применение аудита – это лучший способ для отслеживания событий в системах Windows 2000. Аудит можно использовать для сбора информации, связанной с использованием какого-либо ресурса. Примерами событий для аудита можно назвать доступ к файлу, вход в систему и изменения системной конфигурации. После включения аудита объекта, в журнал безопасности системы заносятся записи при любой попытке доступа к этому объекту. Журнал безопасности можно просмотреть из оснастки Просмотр событий (Event Viewer) .

Примечание. Для изменения большинства настроек аудита необходимо войти в систему с учетной записью «Администратор» или члена группы «Администраторы», или иметь право Управление аудитом и журналом безопасности (Manage Auditing And Security Log) в групповой политике.

Установка политик аудита

Применение политик аудита существенно повышает безопасность и целостность систем. Практически каждая компьютерная система в сети должна быть настроена с ведением журналов безопасности. Настройка политик аудита доступна в оснастке Групповая политика (Group Policy) . С помощью этого компонента можно установить политики аудита для целого сайта, домена, или подразделения. Политики также могут быть заданы для персональных рабочих станций или серверов.

После выбора необходимого контейнера групповой политики можно настроить политики аудита следующим образом:

| 1. | Как показано на Рисунке 13-14, найти узел можно продвигаясь вниз по дереву консоли: Конфигурация компьютера (Computer Configuration)

, Конфигурация Windows (Windows Settings)

, Параметры безопасности (Security Settings)

, Локальные политики (Local Policies)

, Политика аудита (Audit Policy)

.

|

| 2. | Существуют следующие категории аудита: Аудит событий входа в систему (Audit Account Logon Events)

отслеживает события, связанные с входом пользователя в систему и выходом из неё. Аудит управления учетными записями (Audit Account Management)

отслеживает все события, связанные с управлением учетными записями, средствами оснастки . Записи аудита появляются при создании, изменении или удалении учетных записей пользователя, компьютера или группы. Отслеживает события доступа к каталогу Active Directory. Записи аудита создаются каждый раз при доступе пользователей или компьютеров к каталогу. Отслеживает события входа в систему или выхода из нее, а также удаленные сетевые подключения. Отслеживает использование системных ресурсов файлами, каталогами, общими ресурсами, и объектами Active Directory. Аудит изменения политики (Audit Policy Change)

отслеживает изменения политик назначения прав пользователей, политик аудита или политик доверительных отношений. Отслеживает каждую попытку применения пользователем предоставленного ему права или привилегии. Например, права архивировать файлы и каталоги. Примечание.

Политика Аудит использования привилегий (Audit Privilege Use)

не отслеживает события, связанные с доступом к системе, такие, как использование права на интерактивный вход в систему или на доступ к компьютеру из сети. Эти события отслеживаются с помощью политики Аудит входа в систему (Audit Logon Events)

. Аудит отслеживания процессов (Audit Process Tracking)

отслеживает системные процессы и ресурсы, используемые ими. Аудит системных событий (Audit System Events)

отслеживает события включения, перезагрузки или выключения компьютера, а также события, влияющие на системную безопасность или отражаемые в журнале безопасности. |

| 3. | Для настройки политики аудита дважды щелкните на нужной политике, или выберите в контекстном меню выбранной политики команду Свойства (Properties) . После этого откроется диалоговое окно Параметр локальной политики безопасности (Properties) . |

| 4. | Установите флажок Определить следующий параметр политики (Define These Policy Settings) . Затем установите или снимите флажки Успех (Success) и Отказ (Failure) . Аудит успехов означает создание записи аудита для каждого успешного события (например, успешной попытки входа в систему). Аудит отказов означает создание записи аудита для каждого неудачного события (например, неудачной попытки входа в систему). |

| 5. | По завершении нажмите кнопку OK . |

Аудит операций с файлами и папками

Если задействована политика Аудит доступа к объектам (Audit Object Access) , можно использовать аудит на уровне отдельных папок и файлов. Это позволит точно отслеживать их использование. Данная возможность доступна только на томах с файловой системой NTFS.

Для настройки аудита файла и папки проделайте следующее:

| 1. | В Проводнике (Windows Explorer) выберите файл или папку, для которой нужно настроить аудит. В контекстном меню выберите команду Свойства (Properties) . |

| 2. | Перейдите на вкладку Безопасность (Security) , а затем нажмите кнопку Дополнительно (Advanced) . |

| 3. | В диалоговом окне перейдите на вкладку Аудит (Auditing)

, показанную на Рисунке 13-15.

|

| 4. | Чтобы параметры аудита наследовались от родительского объекта, должен стоять флажок Переносить наследуемый от родительского объекта аудит на этот объект (Allow Inheritable Auditing Entries From Parent To Propagate To This Object) . |

| 5. | Чтобы дочерние объекты унаследовали параметры аудита текущего объекта, установите флажок Сбросить элементы аудита для всех дочерних объектов и включить перенос наследуемых элементов аудита (Reset Auditing Entries On All Child Objects And Enable Propagation Of Inheritable Auditing Entries) . |

| 6. | Используйте список Удалить (Remove) . |

| 7. | Добавить (Add)

для появления диалогового окна OK

, появится диалоговое окно Элемент аудита для Имя папки или файла

, показанное на Рисунке 13-16. Примечание. Если Вы желаете отслеживать действия всех пользователей, используйте специальную группу Все (Everyone) . В других случаях для аудита выбирайте отдельных пользователей или группы в любых комбинациях.

|

| 8. | Применять (Apply Onto) . |

| 9. | Установите флажки Успех (Successful) и/или Отказ (Failed) для необходимых событий аудита. Аудит успехов означает создание записи аудита для успешного события (например, успешного чтения файла). Аудит отказов означает создание записи аудита для неудачного события (например, неудачной попытки удаления файла). События для аудита совпадают с особыми разрешениями (Таблицы 13-4 и 13-5) за исключением синхронизации автономных файлов и папок, аудит которой невозможен. |

| 10. | По завершении нажмите кнопку OK . Повторите эти шаги для настройки аудита других пользователей, групп или компьютеров. |

Аудит объектов каталога Active Directory

Если задействована политика Аудит доступа к службе каталогов (Audit Directory Service Access) , можно использовать аудит на уровне объектов службы каталогов Active Directory. Это позволит точно отслеживать их использование.

Для настройки аудита объекта проделайте следующее:

| 1. | В оснастке Active Directory - пользователи и компьютеры (Active Directory Users And Computers) выберите контейнер объекта. |

| 2. | Щелкните по объекту для аудита правой кнопкой мыши и в контекстном меню выберите команду Свойства (Properties) . |

| 3. | Перейдите на вкладку Безопасность (Security) и нажмите кнопку Дополнительно (Advanced) . |

| 4. | Перейдите на вкладку Аудит (Auditing) диалогового окна Параметры управления доступом (Access Control Settings) . Чтобы параметры аудита наследовались от родительского объекта, должен стоять флажок Переносить наследуемый от родительского объекта аудит на этот объект (Allow Inheritable Auditing Entries From Parent To Propagate To This Object) . |

| 5. | Используйте список Элементы аудита (Auditing Entries) для выбора пользователей, компьютеров или групп, действия которых будут отслеживаться. Для удаления учетной записи из этого списка, выберите ее и нажмите кнопку Удалить (Remove) . |

| 6. | Чтобы добавить учетную запись, нажмите кнопку Добавить (Add) . Появится диалоговое окно Выбор: Пользователи, Контакты, Компьютеры или Группы (Select Users, Contacts, Computers, Or Groups) , в котором выберите учетную запись для добавления. Когда нажмете OK , появится диалоговое окно Элемент аудита для Имя папки или файла (Auditing Entry For New Folder) . |

| 7. | Если необходимо уточнить объекты для применения настроек аудита, воспользуйтесь раскрывающимся списком Применять (Apply Onto) . |

| 8. | Установите флажки Успех (Successful) и/или Отказ (Failed) для необходимых событий аудита. Аудит успехов означает создание записи аудита для каждого успешного события (например, успешного чтения файла). Аудит отказов означает создание записи аудита для каждого неудачного события (например, неудачной попытки удаления файла). |

| 9. | По завершении нажмите кнопку OK . Повторите эти шаги для настройки аудита других пользователей, контактов, групп или компьютеров. |

Материал взят из книги «Windows 2000. Руководство администратора». Автор Уильям Р. Станек (William R. Stanek). © Корпорация Microsoft, 1999. Все права защищены.

С помощью NTFS-разрешений мы можем более детально разграничить права в папке. Можем запретить определенной группе изменять определенный файл, оставив возможность редактирования всего основного; в одной и той же папке одна группа пользователей может иметь права изменения одного файла и не сможет просматривать другие файлы, редактируемые другой группой пользователей и наоборот. Короче говоря, NTFS-разрешения позволяют нам создать очень гибкую систему доступа, главное самому потом в ней не запутаться. К тому же NTFS-разрешения работают, как при доступе к папке по сети, дополняя разрешения общего доступа, так и при локальном доступе к файлам и папкам.

Существует шесть основных (basic) разрешений, которые являются комбинацией из 14 дополнительных (advanced) разрешений.

ОСНОВНЫЕ РАЗРЕШЕНИЯ:

- Полный доступ (fullcontrol) – полный доступ к папке или файлу, с возможностью изменять права доступа и правила аудита к папкам и файлам

- Изменение (modify) – право чтения, изменения, просмотра содержимого папки, удаления папок/файлов и запуска выполняемых файлов. Включает в себя Чтение и выполнение (readandexecute), Запись (write) и Удаление (delete).

- Чтение и выполнение (readandexecute) – право открывать папки и файлы для чтения, без возможности записи. Также возможен запуск выполняемых файлов.

- Список содержимого папки (listdirectory) – право просматривать содержимое папки

- Чтение (read) – право открывать папки и файлы для чтения, без возможности записи. Включает в себя Содержание папки / Чтение данных (readdata), Чтение атрибутов (readattributes), Чтение дополнительных атрибутов (readextendedattributes) и Чтение разрешений (readpermissions)

- Запись (write) – право создавать папки и файлы, модифицировать файлы. Включает в себя Создание файлов / Запись данных (writedata), Создание папок / Дозапись данных (appenddata), Запись атрибутов (writeattributes) и Запись дополнительных атрибутов (writeextendedattributes)

ДОПОЛНИТЕЛЬНЫЕ РАЗРЕШЕНИЯ

- Траверс папок / выполнение файлов (traverse) – право запускать и читать файлы, независимо от прав доступа к папке. Доступа к папке у пользователя не будет, (что находится в папке останется загадкой) но файлы в папке будут доступны по прямой ссылке (полный, относительный или UNC-путь). Можно поставить на папку Траверс папок, а на файл любые другие разрешения, которые нужны пользователю для работы. Создавать и удалять файлы в папке у пользователя не получится.

- Содержание папки / Чтение данных (readdata) – право просматривать содержимое папки без возможности изменения. Запускать и открывать файлы в просматриваемой папке нельзя

- Чтение атрибутов (readattributes) – право просматривать атрибуты (FileAttributes) папки или файла. Просматривать содержимое папки или файлов или изменить какие-либо атрибуты нельзя.

- Чтение дополнительных атрибутов (readextendedattributes) – право просматривать дополнительные атрибуты папки или файла.

- Создание файлов / запись данных (writedata) – дает пользователю возможность создавать файлы в папке, в которую у него нет доступа. Можно копировать файлы в папку и создавать в папке новые файлы. Нельзя просматривать содержимое папки, создавать новые папки и изменять уже существующие файлы. Пользователь не сможет изменить какой-либо файл, даже если он является владельцем этого файла – только создавать.

- Создание папок / дозапись данных (appenddata) – дает пользователю возможность создавать подпапки в папке и добавлять данные в конец файла, не изменяя существующее содержание.

Защита файлов и общих папок

Тема информационной защиты сегодня популярна, как никогда. IT-профессионалы черпают знания отовсюду: из специальных статей в журнале и даже из ежедневных рассылок по электронной почте.

Большинство технических средств защищают ресурсы организации от постороннего вмешательства. Но зачастую необходимо разделить доступ к информации внутри самого предприятия. Только представьте, какие проблемы могут возникнуть, если все сотрудники получат доступ к личным записям своих коллег.

Файловая система NTFS в Windows XP и её полномочия для общих папок специально разработаны для защиты содержимого папок общего доступа как от внутренних, так и внешних утечек. В этой статье дано несколько советов, следуя которым администратор сможет грамотно назначать NTFS-полномочия и управлять доступом к общим папкам и файлам

Управление доступом к файлам

Большинство пользователей выкладывает файлы в открытый доступ для участников рабочих групп и p2p-сетей, для этого нужно:

- Введите название папки в графу Share Name (Имя общего ресурса)

- По желанию можно добавить несколько пояснительных слов в графу Comment (Описание).

- Нажмите OK.

Однако такой метод не всегда работает корректно, особенно на системах Windows XP с дисками, форматированными в NTFS (когда противоречивые NTFS-полномочия, вступая в конфликт, не допускают разрешённых пользователей к этим ресурсам; подробнее об этом чуть ниже). Ну, а самое печальное в том, что полномочия, заданные по умолчаниюWindows XP, предоставляют доступ к содержимому каталогов всем пользователям.

Также для того, чтобы назначить разные полномочия для разных пользователей, необходимо отключить активную по умолчанию опцию Windows XP Simple File Sharing (Простой общий доступ к файлам):

- Откройте проводник Windows Explorer

- Перейдите в меню Tools (Сервис)

- Выберите пункт Folder Options (Свойства папки)

- Перейдите на вкладку View (Вид).

- В окне Advanced Settings (Дополнительные параметры) уберите отметку с параметра Use Simple File Sharing (Recommended) | Использовать простой общий доступ к файлам (рекомендуется).

- Нажмите OK.

Для того, чтобы отключить разрешение для Всех (Everyone) и настроить уровень доступа для каждого пользователя индивидуально :

Полномочия полного доступа (Full Control) разрешают пользователям или группам читать, изменять, удалять и запускать содержащиеся в папке файлы. Помимо этого такие пользователи могут создавать и удалять в этом каталоге новые подпапки.

Пользователи, имеющие право изменять информацию в папке (Change), могут просматривать и изменять находящиеся в каталоге файлы, создавать в нём свои файлы и папки и запускать расположенные в нём программы на исполнение.

Пользователям и группам, наделённых полномочиями чтения информации (Read), разрешается только просматривать хранимые в каталоге файлы и запускать программы. Для информации на дисках Windows XP, отформатированных в файловую систему NTFS, можно устанавливать дополнительные полномочия.

NTFS-полномочия

NTFS-полномочия в среде Windows предоставляют собой дополнительный набор параметров, которые можно настраивать для каждого отдельного файла или папки.

Для начала нужно убедиться, что настройки Windows XP позволяют работать с файловой системой NTFS:

- Нажмите Start (Пуск)

- Выберите команду Run (Выполнить)

- Введите в строку compmgmt.msc и нажмите OK. Откроется консоль Computer Management (Управление компьютером).

- Перейдите к объекту Disk Management (Управление дисками) на вкладке Storage (Запоминающие устройства) для того, чтобы узнать какой тип файловой системы используется на каждом диске.

Если диск или один из его разделов не отформатированы в NTFS, это можно исправить, если ввести convert X: /fs:ntfs, поставив вместо X букву нужного диска или раздела. Команда convert поменяет текущую файловую систему диска на NTFS, не уничтожая при этом хранящиеся на нём данные. Тем не менее, перед запуском команды на выполнение лучше сделать резервную копию содержимого диска.

Для настройки NTFS-разрешений:

Учтите, что по умолчанию подкаталоги наследуют свойства своих корневых директорий. Для того, чтобы это изменить, нажмите на кнопке Advanced (Дополнительно) на вкладке Security (Безопасность) диалогового окна Properties (Свойства).

Виды NTFS-полномочий:

- Full Control (Полный доступ) - разрешает пользователям и группам выполнять любые операции с содержимым папки, включая просмотр файлов и подкаталогов, запуск файлов приложений, управление списком содержимого папки, чтение и запуск исполняемых файлов, изменение атрибутов файлов и папок, создание новых файлов, добавление данных в файлы, удаление файлов и подкаталогов, а также изменение полномочий доступа к файлам и папкам.

- Modify (Изменить) - разрешает пользователям и группам осуществлять просмотр файлов и подкаталогов, запускать исполняемые файлы приложений, управлять списком содержимого папки, просматривать параметры папки, изменять атрибуты папок и файлов, создавать новые файлы и подкаталоги, добавлять данные в файлы и удалять файлов.

- Read & Execute (Чтение и выполнение) - разрешает пользователям и группам просматривать список файлов и подкаталогов, запускать исполняемые файлы приложений, просматривать содержимое файлов, а также изменять атрибуты файлов и папок.

- List Folder Contents (Список содержимого папки) - разрешает пользователям и группам осуществлять навигацию по каталогам, работать со списком содержимого папки, а также просматривать атрибуты файлов и папок.

- Read (Чтение) - разрешает пользователям и группам просматривать содержимое папки, читать файлы и просматривать атрибуты файлов и папок.

- Write (Запись) - разрешает пользователям и группам изменять атрибуты файлов и папок, создавать новые папки и файлы, а также изменять и дополнять содержимое файлов.

Для определения окончательных полномочий того или иного пользователя вычтите из NTFS-разрешений, предоставленных ему непосредственно (или как члену группы), все индивидуальные запреты (или запреты, который он получил в качестве члена группы). К примеру, если пользователь получил полный доступ (Full Control) к данной папке, но в то же время является членом группы, для которой запрещён полный доступ, то он в результате не будет обладать правами полного доступа. Если уровень доступа пользователя ограничен параметрами Read & Execute (Чтение и выполнение) и List Folder Contents (Список содержимого папки) в одной группе, и в то же время ему запрёщен доступ на уровне List Folder Contents (Список содержимого папки), то в результате его NTFS-полномочия будут ограничены только уровнем Read & Execute (Чтение и выполнение). По этой причине администратором следует подходить к запретам с особой осторожностью, поскольку запрещённые функции имеют приоритет перед разрешёнными для того же пользователя или группы.

Windows XP снабжена удобной утилитой для подтверждения действующих разрешений пользователя или группы :

Сочетание NTFS-разрешений с полномочиями общего доступа

Звучит многообещающе. Казалось бы, достаточно грамотно раздать пользователям соответствующие полномочия - и можно начинать работу. Однако на самом деле не всё так просто. Полномочия общего доступа и NTFS-разрешения должны чётко определять, какими реальными правами доступа обладают пользователи и группы, но, к сожалению, они часто конфликтуют между собой. Для определения окончательных полномочий того или иного пользователя сравните итоговые полномочия общего доступа с итоговыми NTFS-разрешениями. Помните, что ограничения доступа будут доминировать над разрешениями. Например, если итоговые NTFS-права доступа пользователя ограниченны уровнем Read and Execute (Чтение и выполнение), а итоговые права общего доступа - уровнем Full Control (Полный доступ), система не предоставит этому пользователю действительные права полного доступа, а выберет наиболее приоритетный уровень, в данном случае это NTFS-разрешение на чтение и выполнение. Всегда необходимо помнить о том, что итоговые ограничения в правах превалируют над итоговыми разрешениями. Это очень важный момент, который легко забывается, после чего доставляет пользователям немало хлопот. Поэтому тщательно рассчитывайте соотношения запретов и разрешений полномочий NTFS и общего доступа